Todos sabemos dos riscos de ataques na camada 3 e principalmente na camada 7. Mas nem sempre a devida atenção é dada à camada 2.

Atualmente é muito difícil, para não dizer impossível, encontrar um ambiente sem firewall, mas é comum vermos switches com a configuração básica, sem suporte a segurança camada 2 e até hubs sendo utilizados. E esses equipamentos podem comprometer a segurança da rede facilmente.

ARP Spoofing

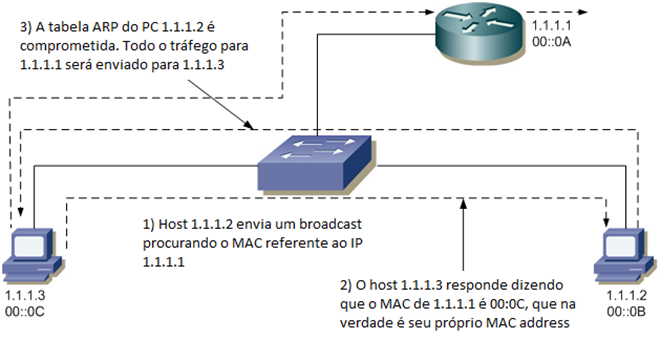

O ARP – Address Resolution Protocol, é um protocolo utilizado para encontrar um endereço ethernet (MAC) a partir do endereço IP. O host que está procurando um MAC envia através de broadcast um pacote ARP contendo o endereço IP do host desejado e espera uma resposta com seu endereço MAC, que será mapeado para o respectivo endereço IP.

O ataque ocorre quando o “elemento mal intencionado” recebe esta solicitação (broadcast) e responde como seu MAC address. Desta forma passamos a ter o “homem do meio”, que pode copiar todo o tráfego para sua máquina ou até parar a rede.

Normalmente nestes caso, o host 1.1.1.3 captura o tráfego que está passando por ele com um sniffer, e encaminha o tráfego para o destino certo, de maneira que os usuários não percebam o que está ocorrendo.

Cain & Abel é um dos programas que permite este tipo de ataque, de maneira muito simples inclusive.

No caso de switches Cisco, este tipo de ataque pode ser evitado desativando a comunicação direta entre os hosts (private-vlan), utilizando o port-security, access-list e o dynamic arp inspection.

Outra medida, menos popular por enquanto, é utilizar criptografia de camada 2.

Para finalizar, é recomendado desativar as portas não utilizadas e colocar autenticação (802.1x) nas portas em uso, assim garantimos que usuários externos não tenham acesso a rede.

Até a próxima.

André

Poderia dar exemplo de como eu poderia combinar port-security, access-list e dynamic arp inspection?

Deixo todas as portas não usadas em shutdown, e as outras restritas por access-list. Só.

Fábio,

eu pretendo escrever sobre DAI e Port-Security, mas não sei quando…

Você pode dar uma olhada nos conf guide:

DAI

http://www.cisco.com/en/US/docs/switches/lan/catalyst3560/software/release/12.2_52_se/configuration/guide/swdynarp.html#wp1002608

Port-Security

http://www.cisco.com/en/US/docs/switches/lan/catalyst3560/software/release/12.2_52_se/configuration/guide/swtrafc.html#wp1038501

Caro Andre Ortega.

Permita me lhe agradecer pelo excelente post,

Fazendo recordar aque a todos nós algumas brechas que muitas das vezes por mais basicas que sejam, mas ignorando elas pode nos custar muito caro.

So um pequeno reparo, alguns de nós, (assim como eu mesmo) somos novatos nesta industria Cisco e certas dicas só são possíveis compreendermos se tivermos toda a ideia da configuração, ou seja, seria bom e eu agradecia, se nos podece exemplificar a configuração como tal em um Catalyst Switch, de como deve estar a configuração tanto para;Access-List, port-security, dynamic arp inspection, como desabilitar as portas nao usadas, e essa autenticação nas portas com 802.1x e mesmo as proprias private Vlans.

Creio que desta forma, este post estará ainda mais completo.

Big T

Obrigado Big T.

Como disse, pretendo escrever sobre isso, mas preciso montar um lab para pegar os logs, e nem sempre dá tempo.

Ok muito obrigado Andre Ortega,

Eu digo isto, pois porque eu tenho em minha rede, mais de 5 Catalyst Switches que estao apenas conectados e sem nenhuma configuraçao, apenas a default…

Assim ja teria uma ideia em como e onde começar.

Será que há algum risco deixa-las assim?? ou que configuraçoes basicas devo fazer nelas??

Big T

So para acrescentar que as Catalyst Switches que me refiro sao 2960 series 24 port

Risco há, mas lembre-se que é necessário ter acesso físico a sua rede para causar problemas. Ou seja, algum usuário interno mal intencionado ou infectado podem causar problemas.

Nos comentários acima tem o link com a explicação do port-security, que entendo ser a conf básica para segurança.

Muito Obrigado mesmo caro ANDRE