Em implatações de ISE, switches, firewalls e controladoras WiFi (NAD – Network Access Device) são componentes que merecem atenção especial na configuração.

Neste post vamos falar de configurações recomendadas para WLAN Controller. Evidentemente cada projeto tem suas particularidades, e pode ser necessário alterar esses parâmetros ou ainda ativar/desativar outros itens.

Parte destas configurações podem e devem ser usadas mesmo que o servidor Radius seja outro que não o Cisco ISE.

Recomendações gerais para Cisco WLC

A primeira recomendação é usar uma versão de software indicada pelo TAC. Mensalmente o TAC publica neste link a lista atualizada de versões recomendadas.

Também é importante usar a Matriz de Compatibilidade para ver se a versão da WLC é compativél com a versão do ISE que está em uso.

-

DHCP Proxy: Desativado (Controller > Advanced > DHCP). Ativando esta opção perdemos visibilitado no Profiling (identificação do endpoint), já que o MAC da WLC é enviado na requisição DHCP ao invés do MAC do endpoint.

-

SNMP: Configurar para permitir acesso do ISE (Managment > SNMP > Communities). Esta opção também ajuda no Profiling.

-

Radius Calling Station ID: Use a opção System Mac Address (Security > Radius > Autentication), para ajudar na identificação do dispositivo conectando no WiFi.

-

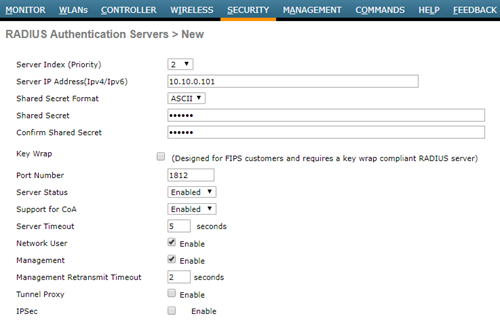

RFC3576 (CoA): Ativar esta opção quando cadastrando o Radius Server (Security > Radius > Autentication > New), para permitir a mudança na autorização (pré-compliant –> compliant, por exemplo).

-

Radius Server Timeout: Aumentar de 2 para 5 segundos em ambientes com milhares de endpoints.

-

-

Radius Aggressive Failover: Desativar (cli – config radius aggressive-failover disable), pois no modo agressivo com 5 falhas de um único cliente a WLC já marca o servidor como “morto”.

-

Radius Fallback: No caso de falha do Radius Server principal (servidor cadastrado com menor id), o secundário assume. Mesmo que o primário volte a funcionar as autenticações continuarão sendo enviadas para o secundário. Para voltar automaticamente para o primário é necessário configurar o Radius Fallback Active (Security > AAA > Radius > Fallback).

-

Idler Timer: Configure o Idler Timer (Controller > User Idle Timeout) para hora (3600 segundos) para diminuir o número de autenticações/reautenticações.

-

Configurações no SSID

-

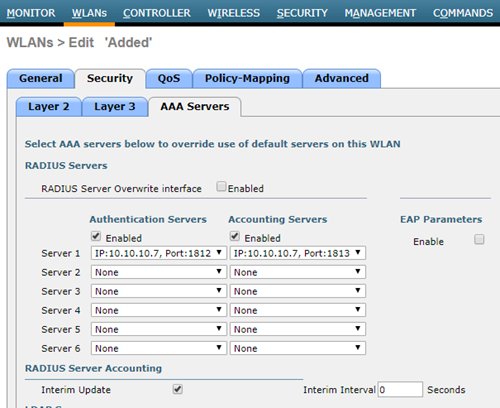

AAA Server: Apontar os IPs dos ISEs (WLANs > SSID > Security > AAA Servers), primário e secundário para autenticação e accounting.

-

Radius Interim Accounting: Na versão 7.6 desativar, a partir da 8.0 deixar ativado com intervalo = 0.

-

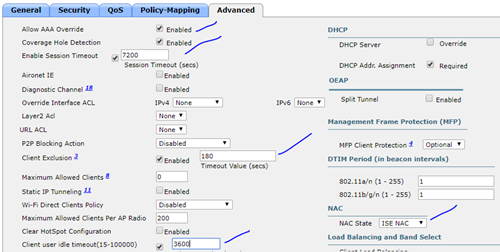

Allow AAA Override: Selecionar esta opção para permitir o ISE mudar parametros da sessão, como VLAN e ACL (WLANs > SSID > Advanced).

-

NAC State: Selecionar ISE NAC/Radius Nac, dependendo da versão. Esta opção deve ser usada em caso de checagem de postura ou Web Authentication, que usam URL redirect.

-

Radius Client Profiling: Selecionar DHCP Profiling e HTTP Profiling, para ajudar na identificação do dispositivo cliente.

-

Idler Time: Configurar pelo 3600 segundos para redes Dot1x. Para SSIDs com WebAuth pode usar um timer menor.

-

Session Timeout: Deixar duas horas ou mais (7200 segundos).

-

Client Exclusion: Ative a opção, e defina 180 segundos ou mais, bloqueando assim dispositivos mal configurados ou com problemas.

-

Roaming: Enable CCKM/ SKC/ 802.11r quando possível.

ACL Posture Redirect / ACL Acesso limitado

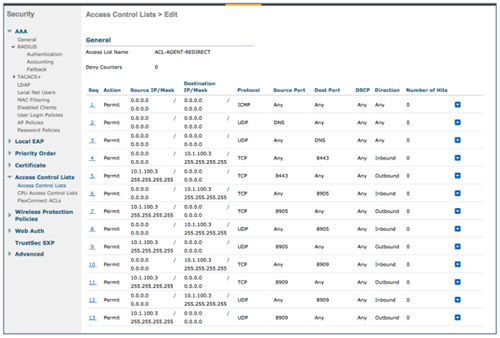

Quando temos verificação de postura configurada no ISE, o dispositivo conecta e tem conectividade limitada, até informar o status de postura.

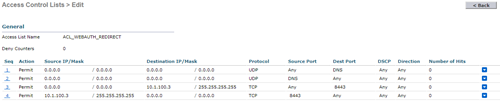

Neste tempo, para limitar o acesso e permitir a verificação da postura, uma ACL é aplicada à sessão. Nesta ACL permitimos DNS, e acesso a todos os PSNs nas portas TCP/8443 (esta é a porta padrão, se mudar no ISE devemos mudar também na ACL), TCP e UDP nas portas 8905 e 8909 (abaixo exemplo considerando que o IP do ISE é 10.1.100.3).

Além disso é importante permitir acesso aos servidores de remediação, como antivirus e WSUS, além do domain controller.

ACL WebAuth Redirect

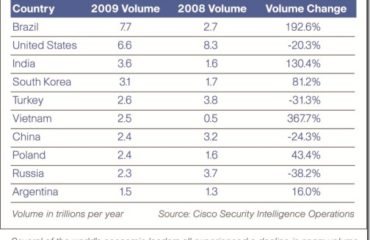

Na ACL de redirecionamento para o portal de autenticação (rede de visitantes) devemos permitir consulta DNS, e acesso a todos os PSNs na porta 8443 (porta padrão para o portal Guest, se mudar essa porta no ISE, deve mudar também nesta ACL).

Na figura abaixo um exmplo, onde o IP do ISE é 198.18.133.27

Outras ACLs

Podemos ter uma ACL, opcionalmente, para limitar o acesso Guest. Geralmente nesta ACL bloqueamos todos os acessos à IPs privados e liberamos o resto.

Para outras conexões também podemos ter access-lists específicas, de acordo com as necessidades do ambiente.

Referências:

-

E alguns anos de experiência

Até a próxima.

Sensacional os detalhes do post, muito bom mesmo!

Aproveitando uma duvida professor, caso eu necessite limitar a quantidade de clientes por access points eu marcaria o box : Maximum Allowed Clients Per AP Radio ?

Cenário hipotético:

Escritório com 3 access point controlados pela WLC, e quisesse forçar que a distribuição de aproximadamente 60 usuários fosse de aproximadamente 20 por AP, ao invés de 40 usuários conectar-se a único AP ,como devo proceder?

Carlos, esse cenário não é simples. Seja com Cisco ou outro fabricante quem escolhe onde conectar é o endpoint, por isso é difícil controlar.

Em geral não costumo fazer isso (tentar controlar o balanceamento – mais atrapalha do que ajuda). Mas se você quiser pode tentar o seguinte:

– Pode fazer o que falou, marcando aquela opção, mas observe que o AP tem dois rádios (um 2.4 GHz e outro 5 GHz), então se colocar 20 usuários por radio, o AP poderá ter até 40 dispositivos conectados.

– Marque, naquela mesma aba, a opção de client load-balancing, e com isso os APs tentarão distribuir a carga de usuários.

– Diminua a potencia do sinal nos APs, diminuindo a área de cobertura (atenção para não diminuir muito e atrapalhar o roaming)

MAS CUIDADO!

Tudo isso pode ajudar no balanceamento, mas também pode impactar na conexão dos dispositivos.

Imagine que o endpoint fique tentando conectar em um AP que já está “cheio”… ele não vai entrar na rede. Ou pode demorar para ele tentar conectar em outro AP, o que também atrapalha.

Muito obrigado pela explicação, compreendi as considerações!

Na verdade esse cenário de fato existe com mais access points, é de um cliente que utiliza wlc,mas área afetada meio que se limita a 3 aps, eu até tinha isso em mente, mas não estava encontrando argumentos plausíveis para informar cliente e agora fico mais facíl.

Obrigado mesmo.

Sucesso