O Umbrella é uma das soluções da Cisco que mais gosto atualmente. É simples e funciona muito bem.

Como sabemos o Umbrella é uma espécie de filtro de conteúdo baseado em resolução de nome.

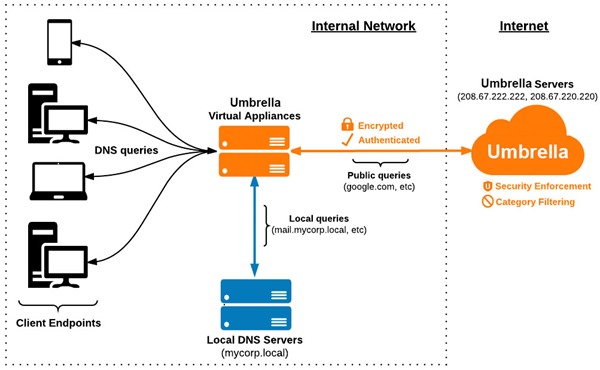

Simplificando, quando vamos acessar um site o cliente DNS (normalmente integrado ao sistema operacional) consulta o servidor DNS local, que por sua vez consulta um servidor externo. No caso do Umbrella este servidor externo além de resolver nome também compara o IP obtido na resolução com sua base de dados. Com o resultado desta comparação, a solução sabe à qual categoria o IP pertence.

Então o acesso pode ser permitido ou negado, de acordo com as políticas definidas.

Existem algumas formas de implantação do Umbrella. Na mais simples, basta apontar o servidor DNS interno para os IPs públicos do Umbrella (208.67.222.222 e 208.67.220.220), e cadastrar seus IPs públicos (usados para navegação) na console. Neste caso temos visibilidade de resolução de nomes e proteção, mas não temos informações de IP interno nem de usuário. Por isso, neste caso, não é possível criar regras por grupos.

Outra forma, mais completa, é utilizando VAs – Virtuais Appliances como DNS internos. Com o uso destes appliances (2 para redundância) passamos a ter visibilidade dos IPs internos, e também a possibilidade de integração com o AD. Isso nos permite criar regras por grupos de usuários.

E agora temos também a possibilidade de fazer o “full proxy”, enviando todo o tráfego para a nuvem, onde a inspeção é feita. Neste caso, além de filtro de URL (HTTP e HTTPS tradicionalmente), a solução pode atuar como um firewall na nuvem, bloqueando/liberando o acesso por IP e por porta.

Principais componentes da solução

-

Dashboard: Console na nuvem onde é feita a monitoração e configuração da solução.

-

VA: Appliance virtual, utilizado como encaminhador DNS condicional. Registra as informações de IP interno (e usuário, quando integrado com o AD) para uso em relatórios, e para aplicação das políticas. Também faz a criptografia e autenticação das requisições DNS envidas para nuvem.

-

AD Connector: Instalado em uma máquina do domínio, é responsável por monitorar um ou mais controladores de domínio (lê os logins através dos logs de eventos de segurança), posteriormente faz o mapeamento IP para usuário/computador nas VAs. Sincroniza os grupos do AD com a Cloud Umbrella.

-

Identity: Uma entidade sobre a qual você aplica políticas e relatórios. Pode ser um IP público, ou um grupo do AD, por exemplo.

-

Site: Um site refere-se a um conjunto formado por VAs, conectores e controladores de domínio, com a mesma saída para internet. Não é o mesmo conceito de site do AD. Múltiplos sites AD podem fazer parte do mesmo site Umbrella.

-

Roaming Client: Cliente DNS (não é um cliente VPN nem antivírus), opcional. Permite que políticas sejam aplicadas mesmo com o usuário/computador fora da empresa. As consultas DNS são criptografadas, autenticadas e sujeitas à filtragem de conteúdo, conforme regras criadas.

-

Intelligent Proxy: Apesar de trabalhar na resolução de nomes, eventualmente, se configurado, parte do tráfego pode ser tunelado até a cloud, para inspeção. São enviados para inspeção tráfego destinado a domínios sem reputação clara. Com isso é possível identificar a URL e também fazer a inspeção de arquivos.

-

Certificado: Parte do tráfego HTTPS pode ser inspecionado, de acordo com o Intelligent Proxy. Para fazer a descriptografia do tráfego para inspeção usamos o Certificado Umbrella. Por isso é necessário distribuir este certificado para os dispositivos que estão sujeitos a esta inspeção.

-

Network: IPs públicos que podem chegar à nuvem Umbrella para consulta DNS. Com base nesses IPs suas consultas são associadas à sua conta.

-

Domínios Internos: Domínios que devem ser resolvidos internamente e não encaminhados para a cloud Umbrella.

Componentes relacionados a Políticas

Para a criação das regras de filtragem também temos alguns componentes.

-

Listas: A solução conta com duas listas (uma do tipo Blocked e uma do tipo Allowed) nativamente e ainda podemos criar outras de acordo com as necessidades. Nestas listas podemos cadastrar domínios que queremos bloquear ou permitir.

-

Categorias: O Umbrella conta com mais de 80 categorias, que podem ser liberadas ou bloqueadas para acesso, como um filtro de URL convencional.

-

Listas de Aplicações: Também temos a possibilidade de trabalhar com aplicações, bloqueando ou liberando de acordo com as políticas da empresa.

- Security Settings: Categorias “especiais” para conteúdo malicioso. Normalmente devemos bloquear todas essas categorias.

-

Intelligent Proxy: Como já mencionado, ativando esta opção (necessário usar VAs) tráfego destinado aos “grey domains” é interceptado e enviado para a nuvem para inspeção.

-

AMP e AV: Os arquivos que passam pelo proxy são scanneados pelas engine AMP – Adanced Malware Protection (reputação, baseda em hash e checksum) e pela engine de antivírus.

-

Policies: Os itens descritos anteriormente são associados as políticas, onde também associamos os grupos do AD.

Mais informações neste link, e informações sobre licenciamento aqui.

Até a próxima.

Tudo bem, André?

Uma dúvida que eu tenho sobre o AD Connector: eu não preciso necessariamente instalar diretamente no servidor controlador de domínio da empresa; posso instalar em uma maquina desktop ou até mesmo em notebook desde que esteja no domínio, correto?

Desde já agradeço

Correto Anderson, porém é necessário dar as devidas permissões. O conector tem que conseguir ler os logs do AD.

Muito obrigado.

[…] Informações sobre os componentes da solução Cisco Umbrella, neste post. […]