Bons tempos aqueles onde as ameaças virtuais eram apenas os vírus…

Não é de hoje que outras ameaças atrapalham o bom funcionamento das organizações, e o Phishing é uma delas.

O Phishing é um método onde um site ou email aparenta ser de uma pessoal/organização confiável para obter informações confidenciais (como senhas), ou mesmo o controle do PC, para posteriormente aplicar o golpe. Normalmente o site/email falso é bem redigido e de “boa aparência” levando o usuário a clicar em um link. A partir daí o mecanismo, previamente preparado para o golpe, entra em ação.

Este tipo de ataque tem sido difícil de se combater, e segundo o APWG o número de sites com códigos maliciosos aumentou mais de 3 vezes entre 2007 e 2008. Mas é possível tomarmos algumas medidas para minimizar os riscos.

1) Engenharia Social: Talvez o melhor antídoto para este tipo de ataque seja a educação dos usuários. Todos devem ter consciência que ao abrir emails e sites de origens desconhecidas podem colocar em risco suas informações pessoais e a rede da empresa.

2) Filtro de URL e email: Os filtros de URL e email podem evitar que boa parte das ameaças cheguem ao usuário final. Além de proteger o desktop, estas ferramentas preservam a banda, já que boa parte do conteúdo é bloqueado já no perímetro da rede. Existem hoje soluções para empresas de todos os tamanhos. Por exemplo: uma pequena organização pode utilizar o Trend Micro ProtectLink Gateway Security, que roda em alguns roteador Linksys by Cisco.

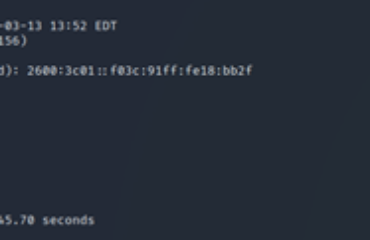

3) IPS: Um IPS – Intrusion Prevention System, monitora a rede em busca de atividades suspeitas, e pode agir antes que a ameaça se espalhe. o IPS pode identificar, por exemplo, um computador que esteja abrindo muitas conexões por segundo, ou enviando email para centenas de destinatários. Como exemplo podemos citar o módulo AIP-SSM que é instalado no Cisco ASA.

4) Personal IPS/Firewall: Também ajuda no combate ao Phishing proteções instalada no próprio desktop, pois é possível que mesmo com os cuidados citados acima algumas URLs maliciosas cheguem até o usuário final. Os browsers mais novos (IE 7, Firefox 2.0 e Chrome) checam as páginas através de blacklists e avisam o usuário sobre os riscos de continuar navegando, mais isto não é suficiente. Os browsers não conseguem fazer a verificação do tráfego criptografado, como um IPS, entre outras limitações. Existem centenas de opções também de personal IPSs, e um exemplo é o CSA – Cisco Security Agent.

Essa estratégia de segurança pode não evitar 100% dos ataques, mas com certeza minimizará os risco de forma que nenhuma outra ação isolada pode fazer.

Até a próxima.