A maneira mais fácil de fazer a configuração inicial de um IPS Cisco é através do comando setup. Este comando apresenta um prompt interativo para que o usuário escolha as opções desejadas. Quando o IPS ainda não está configurado o IPS inicia o processo de setup automaticamente quando o usuário faz o login.

Abaixo segue o procedimento para deixarmos o equipamento gerenciável (depois disso é só acessar via browser).

1) Conecte o PC ao IPS via cabo console (RS-232) e abra um emulador de terminal (Hyper Terminal, Tera Terminal,…). Caso o equipamento seja novo o username e password padrão é cisco. O equipamento exigirá que a senha senha trocada, na primeira vez que você se conectar.

Obs1: A senha deverá ter ao menos 8 caracteres, e não pode ser uma palavra que exista em inglês!

2) Após logar no equipamento, digite setup. O IPS exibirá a configuração atual e perguntará se você deseja continuar com o processo de setup (como mencionado anteriormente, se o equipamento não tiver configuração ele iniciará o processo automaticamente).

service host

network-settings

host-ip 192.168.1.2/24,192.168.1.1

host-name sensor

telnet-option enabled

access-list 192.168.1.0/24

ftp-timeout 300

no login-banner-text

exit

time-zone-settings

offset 0

standard-time-zone-name UTC

exit

summertime-option disabled

ntp-option disabled

exit

service web-server

port 443

exit

service interface

physical-interfaces GigabitEthernet0/1

admin-state enabled

exit

exit

service analysis-engine

virtual-sensor vs0

physical-interface GigabitEthernet0/1

exit

exit

Current time: Wed Apr 29 13:16:34 2009

Setup Configuration last modified: Wed Apr 29 13:16:08 2009

Continue with configuration dialog?[yes]:

Digite yes e aperte enter.

3) Agora vamos começar a configuração do IPS.

3.1) Hostname (neste exemplo BrainIPS).

Enter host name[sensor]: BrainIPS

3.2) IP da Interface de gerência (Command and Control Interface), máscara e gateway.

Enter IP interface[192.168.9.20/24,192.168.9.1]: 10.10.9.200/22,10.10.10.1

3.3) Opção para habilitar Telnet. Para manter o default (disable), tecle enter.

Enter telnet-server status[disable]:

3.4) Porta que será usada para acesso web (443 é a porta padrão).

Enter web-server port[443]:

3.5) Definição da access-list que limitará o acesso administrativo. Nesta caso existia uma acl liberando acesso da rede 192.168.1.0/24. Ela foi deletada e posteriormente criei uma nova acl, permitindo a minha rede.

Modify current access list?[no]: yes

Current access list entries:

[1] 192.168.1.0/24

Delete: 1

Delete:

Permit: 10.10.8.0/22

Permit:

3.6) Definição de NTP, horário de verão, DST Zone.

Modify system clock settings?[no]:

3.7) Definição das configuração do "sensor". Clique enter (para não alterar a configuração), pois é mais amigável fazer esta configuração via interface gráfica.

Modify virtual sensor "vs0" configuration?[no]:

Após o item 3.7 a configuração realizada será exibida:

The following configuration was entered.

service host

network-settings

host-ip 10.10.9.200/22,10.10.10.1

host-name BrainIPS

telnet-option disabled

access-list 10.10.8.0/22

ftp-timeout 300

no login-banner-text

exit

time-zone-settings

offset 0

standard-time-zone-name UTC

exit

summertime-option disabled

ntp-option disabled

exit

service web-server

port 443

exit

service interface

physical-interfaces GigabitEthernet0/1

admin-state enabled

exit

exit

service analysis-engine

virtual-sensor vs0

physical-interface GigabitEthernet0/1

exit

exit

[0] Go to the command prompt without saving this config.

[1] Return back to the setup without saving this config.

[2] Save this configuration and exit setup.

4) Caso esteja tudo certo tecle 2 e de enter. Novamente ele perguntará se deseja mudar o clock do IPS. Basta dar enter (para não mudar) e pronto.

Enter your selection[2]: 2

Configuration Saved.

*14:36:22 UTC Wed Apr 29 2009

Modify system date and time?[no]:

sensor#

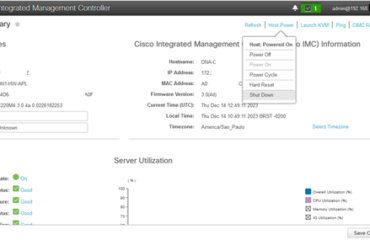

Agora o IPS já pode ser acessado via interface gráfica (Https, IDM ou IME), por onde deverá receber o restante das configurações. Observe que o hostname não mudou, mas no próximo login ele aparecerá corretamente.

Obs2: Para configurar o módulo AIP-SSM, primeiro digite session 1, via linha de comando no ASA. Esse comando te levará para a console do IPS. A partir daí o processo será o mesmo descrito acima.

asa# session 1

Obs3: Para o módulo AIM-IPS, na linha de comando do roteador digite service-module ids-sensor 0/0 session. Da mesma forma você cairá na console do módulo. O setup do AIM-IPS também é o mesmo descrito acima.

router# service-module ids-sensor 0/0 session

Trying 10.1.9.1, 2322 … Open

sensor login: cisco

Password: ********

Mais detalhes sobre a configuração do IPS podem ser encontradas aqui.

Até a próxima.

Olá André,

Muito bom seu blog, estou estudando IPS para uma implantação, você já viu que é possível emular ele com vmware. Tenho um video-aula de um cara do http://7200emu.hacki.at/. Olha meu “show version”

sensor_lab# show version

Application Partition:

Cisco Intrusion Prevention System, Version 5.1(4)S257.0

Host:

Realm Keys key1.0

Signature Definition:

Signature Update S257.0 2006-11-02

Virus Update V1.2 2005-11-24

OS Version: 2.4.26-IDS-smp-bigphys

Platform: IDS-4215

No license present

Sensor up-time is 1:55.

Using 355995648 out of 460095488 bytes of available memory (77% usage)

system is using 17.4M out of 29.0M bytes of available disk space (60% usage)

application-data is using 35.9M out of 166.8M bytes of available disk space (23% usage)

boot is using 35.2M out of 68.6M bytes of available disk space (54% usage)

application-log is using 536.2M out of 2.8G bytes of available disk space (20% usage)

MainApp 2006_Oct_31_21.30 (Release) 2006-10-31T22:17:04-0600 Running

AnalysisEngine 2006_Oct_31_21.30 (Release) 2006-10-31T22:17:04-0600 Running

CLI 2006_Oct_31_21.30 (Release) 2006-10-31T22:17:04-0600

Upgrade History:

IPS-K9-sp-5.1-4 21:30:00 UTC Tue Oct 31 2006

Recovery Partition Version 1.1 – 5.1(4)

sensor_lab#

Atenciosamente.

Olá Ricardo, obrigado pelo comentário.

Sei da VM sim, inclusive tenho uma aqui.

Também tenho do ASA e do MARS.

vlw

E ae André,

Sabia que dava para emular o ASA. Mas o mars nem sabia. show de bola.

Atenciosamente.