Anteriormente aqui no blog, vimos como configurar um roteador para a utilização de usuário e senha local (Configurando usuário e senha para o roteador). Naquele exemplo utilizamos os usuários criados no próprio equipamento para fazer a autenticação.

Agora, evoluindo a solução, vamos ver como fazer a integração do equipamento com o AD (Microsoft Active Directory), e assim utilizar o mesmo usuário da rede para acessar o roteador. Para isso, além do roteador e do AD, vamos precisar do IAS.

Neste exemplo utilizamos o Windows Server 2008 R2 com AD e IAS e um roteador 2801.

Configuração do Roteador

Apesar de usarmos um roteador no exemplo, as mesmas configurações podem ser aplicadas aos switches.

Temos que criar um usuário local, para que caso a comunicação com o servidor IAS falhe ainda tenhamos acesso ao equipamento. Depois basta habilitar o AAA e especificar o IP do Servidor, bem como a shared secret.

Habilitando autenticação via Radius/AD

!Criando um usuário local

username brain privi 15 secret cisco

! Habilitando o aaa

aaa new-model

! Especificando os métodos de autenticação (primeiro via Radius, depois Local)

aaa authentication login default group radius local

aaa authentication enable default group radius enable

aaa authorization console

aaa authorization exec default group radius local

! IP do Servidor onde está instalado o IAS (Radius) e a shared Secret

radius-server host 192.168.1.41 auth-port 1812 acct-port 1813 key cisco@123

! IP que o roteador enviará para o servidor, durante a autenticação

ip radius source-interface f0/0

!

Com esta configuração o acesso via Telnet e console já será autenticado via Radius. Caso o SSH esteja habilitado, também passará a usar a autenticação via Radius.

Já para o acesso HTTP, caso necessário, devemos adicionar o comando ip http authentication aaa.

Configuração no AD

Considerando-se que o AD já esteja funcionando, com as contas de usuários e tudo mais, não será necessário nenhuma configuração adicional.

Opcionalmente podem ser criados grupos, onde os usuários que terão acesso aos equipamentos devem ser adicionados.

Neste exemplo, temos dois grupos no AD: Acesso Priv 1 para Roteadores e Acesso Priv 15 para Roteadores. No grupo Priv 1 estão os usuários que não podem acessar o modo privilegiado e no grupo Priv 15 estão os usuários que tem acesso full ao roteador.

Instalando o IAS (Radius Microsoft)

O Internet Authentication Server – IAS é o servidor Radius da Microsoft, e neste exemplo vamos utilizá-lo para fazer o “proxy” entre os equipamentos e o AD. Ou seja, ao logar no roteador o mesmo enviará as credenciais para o Radius (IAS), que por sua vez passará estas informações para o AD.

Se o usuário for válido (usuário existir e a senha estiver correta) ele terá acesso ao equipamento, caso contrário o acesso será negado.

Apesar de extensa a configuração é simples… so don’t worry 🙂

1°) No Windows Server 2008, Clique em Start > Administrative Tools > Server Manager e em seguida Add Roles.

2°) Na tela Add Roles Wizard, selecione a opção Network Policy and Access Services. Depois Next duas vezes.

3°) Selecione a opção Network Policy Server e clique em Next.

4°) Por fim clique Install, espere a instalação ser concluída, clique em Close e reinicie o servidor.

Configurando o IAS

Agora, com o IAS instalado, vamos configurá-lo.

1°) De volta ao Sever Manager, expanda a árvore Roles > Network Policy and Access Service > NPS (Local), e então clique com o botão direito do mouse e selecione a opção Register service in Active Directory.

Obs.: Nesse momento será solicitada a autenticação de um login com permissões administrativas no domínio para integração do serviço.

Nas duas mensagens que aparecerão em seguida (liberação de Dial-in para os usuários do AD e confirmação), clique Ok.

3°) Agora expanda a árvore NPS (Local) RADIUS Clients and Servers > RADIUS Client, e clique com o botão direito. Em seguida selecione New Radius Client. Nesse momento iremos informar que roteador poderá utilizar o serviço de autenticação.

4°) Preencha os campos com os dados do equipamento que utilizará o Radius para autenticação, onde Friendly name = hostname, Address = IP do equipamento. Selecione a opção Manual e informe a Shared Secret (cisco@123, neste exemplo). Essa chave também é cadastrado no roteador. Na opção Vendor Name selecione RADIUS Standard e clique ok.

Obs: O Friendly name pode ser qualquer coisa, mas fica mais fácil a administração se associarmos o hostname.

Repita este passo para todos os equipamentos que forem utilizar a autenticação via IAS (Radius).

5°) Novamente no menu do lado esquerdo, expanda a árvore Policies e selecione Network Policies. Renomeie “Connections to Microsoft Routing and Remote Access Server” para “Priv 1“ e renomeie “Connections to other access servers” para “Priv 15“.

7°) Após renomear as Policies, clique com o botão direito em Priv 1 > Propriedades. Na tela Priv 1 Properties, marque a opção Grant Access. Grant Access if the connection request matches the policy, no item Access Permission.

8°) Agora, na aba Conditions, remova o grupo padrão, e em seguida clique em Add e selecione a opção Windows Groups.

9°) Busque o grupo que terá acesso somente leitura aos equipamentos (nível 1), previamente definido no AD. No exemplo Acesso Priv 1 para Roteadores.

10°) Na aba Constraints, remova as opções em EAP Types. A única opção selecionada nesta tela será: Unencrypted authentication (PAP, SPAP).

11°) Agora na aba Settings – RADIUS ATTRIBUTES, remova o item chamado “Framed-Protocol”. Em seguida clique Service-Type > Edit. Na janela Attribute Information selecione a opção Others > Login e Ok.

Novamente Ok. Irá aparecer uma mensagem perguntando se você quer ver um tópico da ajuda, pois foi selecionando um método de autenticação “inseguro” (PAP). Clique No.

12°) No menu do lado esquerdo selecione a opção Vendor Specific e em seguida Add…. Na janela que se abrirá selecione Cisco e novamente clique em Add….

Continuando, clique em Add…, no campo Attribute Value insira shell:priv-lvl=1. Clique em Ok, Ok, Close, Ok, No, Ok.

ATENÇÃO: É nesse momento que definimos que o grupo Acesso Priv 1 para Roteadores terá permissão 1 (um), ou seja, acesso limitado (modo usuário).

Pronto. O IAS foi instalado e configurado para os usuários do grupo Acess Priv 1 para Roteadores (grupo criado no AD), que terão acesso limitado.

Para os usuários do grupo Acesso Priv 15 para Roteadores (modo privilegiado), repita o procedimento, selecionando em Network Policies o grupo “Priv 15” e repetindo os passos anteriores, alterando o grupo Acesso Priv 15 para Roteadores (grupo existente no AD) no item 7 e o Atributte Value para shell:priv-lvl=15 no item 12.

Assim, basta o administrador adicionar os usuários a um dos dois grupos no AD para que o usuário tenha acesso limitado ou completo.

Throubleshoot

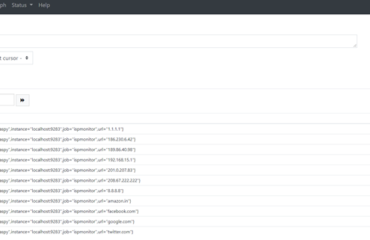

Para verificar o funcionamento da solução, podemos utilizar os seguintes comandos no roteador:

debug aaa authentication

debug aaa authorization

debug radius authentication

Também é possível visualizar o status da autenticação no servidor (IAS), através do Event Viewer (Start > Administrative Tools > Event Viewer).

Com o Event Viewer aberto, clique em Custom Views > Server Roles > Network Policy and Account. No centro serão exibidos os eventos relacionados a login/falha no roteador.

Ufa! Até a próxima.

Sugestão e colaboração do leitor Daniel Gurgel.

Parabéns,

Muito bom esse material

UFAAA! Excelente trabalho ! Venho procurando um explicação dessas há 2 semanas! Parabéns! Sem comentários pela sua facilidade e capacidade para criar esse post.

Muito bom funciona tbm em switches? E access points será que poderia adicionar grupo de usuários para acessar wifi?

Thiago, funciona em switches e aps também. Para acessar o wifi é semelhante, mas munda um pouco (802.1x será configurado).

André, muito bom, parabéns, tenho um AP cisco e queria configurar a autenticação Wi-Fi no Radius/AD, tem algum material que explica como configuro?

Obrigado

Vinicius, coloque sua pergunta no brainwork responde. Fica melhor para compartilharmos as informações.

Caro Andre Ortega!

Muito obrigado mesmo por etste post. realmente é uma grande materia que eu venho procurando a faz tempo. A minha pergunta é a seguinte:

1. Caso eu tenha mais de 10 pessoas ou mesmo 5, que eu queira dar acesso ou que precisam aceder ao dispositivo (router, switc, ASA etc.)….será que todos estes 5 ou 10 utilizadores usariam a mesma username e palavra passe??? ou teriamos neste caso que criar igualmente 5 ou 10 outras contas com seus usernames e palavra passe??

2. Relativamente ao acesso ao dispositivo fora da minha instalaçao ou empresa..

a)devo criar outras contas? ou bastaria que fosse por exemplo acima; !Criando um usuário local

username brain privi 15 secret cisco??

3. Ja que estamos a falar de RADIUS.

Como seria entao caso eu tenha uma VPN, como seria a Autenticaçao dos utilizadores remotos que se queiram ligar a minha rede interna para aceder recursos da rede?

Criaria eu outros usernames e senha?? ou o username e senha acima seria o suficiente!!

Muito obrigado uma vez mais pelo Post

E fico no Aguardo de sua resposta.

Denzel.

Olá Denzel,

1) Com estas configurações os usuários usarão o nome e senha da rede. Ou seja, cada um tem o seu. Não vai precisar criar usuários nos equipamentos.

2) O acesso externo é igual. Será utilizado o usuário de rede, não precisa criar usuários locais.

3) Para VPN é semenhante, mas não precisa da parte de privilégio. Só a autenticação já basta.

É importante criar um usuário local apenas para gerencia do equipamento em caso do radius server ficar off… nesse caso o logon será com o usuário local.

Ola, estou tentando autenticar um switch 3com 4210G mas no caso não encontrei o attribute value para colocar, alguém saberia me informar isso?

Ola, estou com difuculdade em conectar um roteador edimax wireless com firmware versão 9 da ap router no meu servidor windows server 2008 r2 enterprise, o servidor esta configurado com ip fixos,

todos os pc’s se conctar ao servidor e tem internet, mais não consigo liberar a internet para o roteador edimax, alguem pode me ajudar.

Caro André Ortega,

estou buscando uma solução de AAA para minha empresa. A solução até então levantada seria o TACACS, mas como tenho outros dispositivos que não CISCO na rede, estou optando por RADIUS. Uma dúvida que me bateu depois de ler este excelente tutorial é como ficam os logs dos comandos executados pelo usuário nos devices? Ou seja, no TACACS, tenho log de todos os comandos executados pelo user para uma futura análise de falha.

Obrigado.

Olá Gil,

realmente o RADIUS não possui está opção de logar os comandos.

Neste caso TACACS+ (evolução do TACACS) é a melhor opção.

Note que o TACACS+, apesar de ter sido criado pela Cisco, foi publicado como draft no IETF, assim equipamentos de outros fabricantes podem suportar este protocolo.

Bom dia André,

Excelente tópico.

Seguindo seu tutorial consegui autenticar com sucesso um SWITCH CISCO no servidor Windows 2008 R2 com NPS (RADIUS), mas na parte dos comandos no SWITCH tenho algumas dúvidas sobre algumas linhas que eu fiz.

Primeiro vou relatar todos os passos que estou fiz:

– Primeiro criei um usuário local para o caso do servidor RADIUS ficar indisponível.

Switch(config)#username admin privilege 15 password cisco

– Depois ativei o AAA.

Switch(config)#aaa new-model

– Depois configurei autenticação AAA apontando primeiro para o grupo RADIUS-SERVERS e no caso do server ficar indisponível ele vai autenticar com o usuário local.

Switch(config)#aaa authentication login default group RADIUS-SERVERS local

– Depois configurei a autorização do AAA.

– Aqui tenho dúvida nessas linhas.

– Sei que ele autoriza o grupo RADIUS-SERVERS, mas não entendi a diferença da linha de comando que tem EXEC e a linha de comando que tem NETWORK.

Switch(config)#aaa authorization exec default group RADIUS-SERVERS local

Switch(config)#aaa authorization network default group RADIUS-SERVERS local

– Depois criei o grupo RADIUS-SERVER e adicionei meu servidor ao grupo.

Switch(config)#aaa group server radius RADIUS-SERVERS

Switch(config-sg-radius)#server X.X.X.X auth-port 1812 acct-port 1813

– Depois especifico o servidor IP do server RADIUS, portas usadas e a senha.

– Esses dados serão TAMBÉM serão inseridos no servidor RADIUS na parte do NPS.

Switch(config)#radius-server host X.X.X.X auth-port 1812 acct-port 1813 key XXXXX

– O comando abaixo não sei sua função.

Switch(config)#aaa session-id common

– O comando abaixo habilita as conexões telnet para se autenticarem no RADIUS.

Switch(config)#line vty 0 15

Switch(config-line)#login authentication default

Em resumo tenho dúvidas nos 3 comandos abaixo:

Switch(config)#aaa authorization exec default group RADIUS-SERVERS local

Switch(config)#aaa authorization network default group RADIUS-SERVERS local

Switch(config)#aaa session-id common

Agradecido pela atenção.

Olá Wislley,

Seguem as definições:

aaa authorization exec default group RADIUS-SERVERS local: faz com que o switch contacte o servidor Radius para determinar se o usuário pode acesar o “EXEC Shell”. Se houver falha na comunicação com o servidor Radius, o usuário tem acesso a CLI normalmente, já que foi ao menos autenticado.

aaa authorization network default group RADIUS-SERVERS local: Este comando configura a autorização via Radius. Ou seja, além de autorizar, o Radius poderia informar qual o IP o usuário deve receber, a utilização de uma ACL e outros parâmetros que podem ser especificados por usuário.

aaa session-id common: Garante que toda informação de identificação de uma sessão seja idêntica para a sessão. É a opção padrão.

Obrigado pela resposta Andre,

Mas ainda não entendi bem as linhas de autorização.

O conceito que tenho de AAA é que depois da AUTENTICAÇÃO vem a AUTORIZAÇÃO e que ela tem a função de diferenciar o privilégio do usuário que está autenticando.

Pelo que entendi as permissões são definidas pela linha shell:priv-lvl=15 no NPS que estão apontadas para determinado grupo do AD.

O que seria o EXEC SHELL que você informou?

Sobre o comando AAA SESSION-ID COMMON não entendi sua explicação.

Uma coisa é ter autorização, outra é o nível de autorização… você está autorização, mas que comandos pode usar?

E isso só é possível no TACACS, Radius não suporta este nível de autorização…

Shell Exec é a linha de comando do roteador, e quanto ao session-id, imagine que estão sendo gerados “vários logs” sobre a sessão, com este comando seria mantido um identificador da sessão nestes logs.

Obrigado André.

Caro André, Parabéns pelo post, muito bom!!!

Porém eu estou com uma duvida, gostaria de autenticar via WiFi (será para usuários públicos) equipamentos que não estão no AD (Smartphones, Ipads, Notes…) , e não quero usar certificado, apenas autenticação com login e senha do AD na hora de se conectar via WiFi com roteador apontando para servidor Radius, é possível ? Como ?

Abraços!

Esqueci de mencionar o roteador é um simples da Tp-link 300 mbps.

É possível sim, mas não sei se este equipamento suporta esta funcionalidade.

André o roteador tem a função de radius, gostaria de saber como fazer autenticação sem precisar de certificado.

Ele tem a função Radius mas acho q não aplica a mesma configuração deste procedimento, pois vi que tem uns parametros cisco, eu testei com um servidor Linux (ipcop) e funcionou, mas preciso funcionar somente com esse roteador mesmo, acho que meu problema está na parte de autenticação.

Desde já agradeço,

Abraços!!!

Com certeza a configuração deste post não se aplica, pois este post trata de controle de acesso administrativo, e não acesso a rede. O que você procura na verdade é isto: http://www.cisco.com/c/en/us/support/docs/wireless/5500-series-wireless-controllers/115988-nps-wlc-config-000.html.

Pessoal, estou com dificuldades tem fazer este sistemas na minha empresa

Estou com dificuldades em fazer a etapa abaixo, onde eu executo esses comando e o que é essa habilitação AAA

Habilitando autenticação via Radius/AD

!Criando um usuário local

username brain privi 15 secret cisco

! Habilitando o aaa

aaa new-model

! Especificando os métodos de autenticação (primeiro via Radius, depois Local)

aaa authentication login default group radius local

aaa authentication enable default group radius enable

aaa authorization console

aaa authorization exec default group radius local

! IP do Servidor onde está instalado o IAS (Radius) e a shared Secret

radius-server host 192.168.1.41 auth-port 1812 acct-port 1813 key cisco@123

! IP que o roteador enviará para o servidor, durante a autenticação

ip radius source-interface f0/0

!

O que esta acontecendo é que quando eu tenho conectar no meu Acces Point CIsco WAP321 na rede que eu criei para teste o mesmo pede usuario e senha eu coloco o usuário e senha que esta no AD e no grupo que eu crie para ter acesso, aparece a mensagem que usuario ou senhas estão incorretos

alguém pode me ajudar ?

Obrigado

Vinicius, este tutorial é para acesso administrativo ao equipamento, e não à rede.

Além disso, este seu equipamento é configurado via interface gráfica, não sendo possível seguir este tutorial.

21/05/2015 at 15:14

André, se você puder me add no Skype Viniciusdsts

Resumindo o que estou tentando fazer não vai funcionar certo ?

a ideia é a seguinte temos muitos problemas com Wifi aqui que os usuario passam a senha um para os outros para pessoas não autorizadas

o que eu queria fazer é o seguinte, usar o Servidor Radius como metedo para autenticação para acessar o Wifi da empresa

atraves do usuário e senha do Domínio que já existe.

Meu ambiene

Windows Server 2008 R2

AP com tecnologia Cisco

AD

DHCP

etcc

conseguiu entender ?

Obrigado

O que você quer fazer é muito normal e funciona. No entanto este tutorial não é para isso.

Você deve seguir este exemplo:

http://www.cisco.com/c/en/us/support/docs/wireless/5500-series-wireless-controllers/115988-nps-wlc-config-000.html

(não sei se o seu access-point suporta esta funcionalidade (802.1x), pois é um equipamento home/small business)

André, se você puder me add no Skype Viniciusdsts

Resumindo o que estou tentando fazer não vai funcionar certo ?

a ideia é a seguinte temos muitos problemas com Wifi aqui que os usuario passam a senha um para os outros para pessoas não autorizadas

o que eu queria fazer é o seguinte, usar o Servidor Radius como metedo para autenticação para acessar o Wifi da empresa

atraves do usuário e senha do Domínio que já existe.

Meu ambiene

Windows Server 2008 R2

AP com tecnologia Cisco

AD

DHCP

etcc

conseguiu entender ?

Obrigado

André,

parabéns pelo instrutivo.

eu fiz todas definições que ilustrou, o estranho é que com alguns equipamentos, mesmo definido o grupo com privilegio 15, mostra no modo de usuário e noutros no modo privilegiado.

a que de deve?

um abraço

hadolfo

Obrigado Honorio,

Quais equipamentos?

Switches, dependendo da configuração pode cair no modo usuário, mas se você informar a enable secret vai ter acesso privilegiado.

Obrigado Ortega,

como resolvo este erro?

“The Radius request did not match any configured connection request policy(CRP)”

um abraço

Aparentemente a requisição não deu match na regra criada Honorio.

Precisa criar uma regra ou corrigir a que foi criada.

Parabens !!!!

Andre,

Gostaria de saber se é possivel fazer esta configuração de autenticar em swtches via AD que não sejam do fabricante cisco, ex.: 3COM, HP.

Att,

Depende do modelo Felipe. Alguns tem essa funcionalidade, outro não.

André, boa tarde.

Precisei fazer um trabalho para a faculdade, onde o professor me solicitou exatamente o serviço que você esta demonstrando nesse tutorial, me ajudou muito, obrigado!!

Legal Marcio.

O agradecimento deve ser pro Daniel Gurgel.

André bom dia!

estou tentando ativar o radius para quando uma pessoa espetar o cabo no computador ou notebook, antes de liberar o dhcp, ele pedi a autenticação, você teria um explicativo ou algo do tipo?

fico no aguardo!

Olá Guilherme,

você está tentando fazer “NAC” – Network Access Control.

Se estiver usando o Radius Microsoft, eles chamam de NAP. Procure por estes termos que deve achar algo.

Minha experiencia neste caso é com o Radius Cisco (ISE).

Possui uma duvida.

É possível detalhar os logs do NPS para que, caso um usuário realize uma alteração no switch, o NPS registra o que foi alterado?

Obrigado!

Não Edgard.

O Radius não tem essa habilitade. Você precisa de um servidor TACACS+ para isso.