É comum que a autenticação nas redes sem fio corporativas seja feita com as mesmas credenciais de acesso ao computador. Ou seja, integrada ao LDAP.

Isso melhora a segurança, uma vez que não é utilizada uma chave compartilhada, facilita a vida do usuário, que usa as mesmas credenciais para logar no computador e entrar na rede e também ajuda o administrador de rede, já que é possível verificar o nome do usuário nos logs.

Segue um passo-a-passo da configuração, onde usei a Cisco WLAN Controller com software 7.4.100 e o Microsoft AD 2008, mas também funciona para outras versões.

Configurando Cisco WLC e integração com LDAP

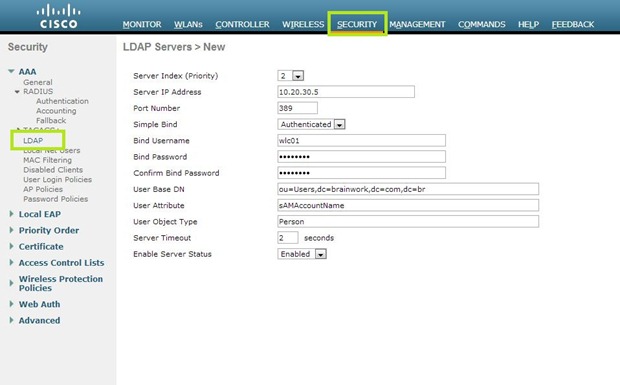

1°) Após acessar a WLC, na aba Security, escolha a opção LDAP, do lado esquerdo da tela, e então clique em New…

Na tela que se abrirá informe o IP e porta do servidor, selecione a opção Simple Bind Authenticated e informe o usuário e senha que a WLC usará para ler o AD. Este usuário deve estar no AD e ter ao menos privilégio de leitura.

Continuando, informe o caminho do AD e o atributo que será usado para fazer a autenticação (sAMAccountName) e o tipo do objeto no AD (Person).

Clique em Apply e depois em Save Configuration.

OBS: Em outras versões de LDAP o User Attribute pode ser outro. Ou você pode desejar usar outro campo para autenticação, como o email ao invés do username.

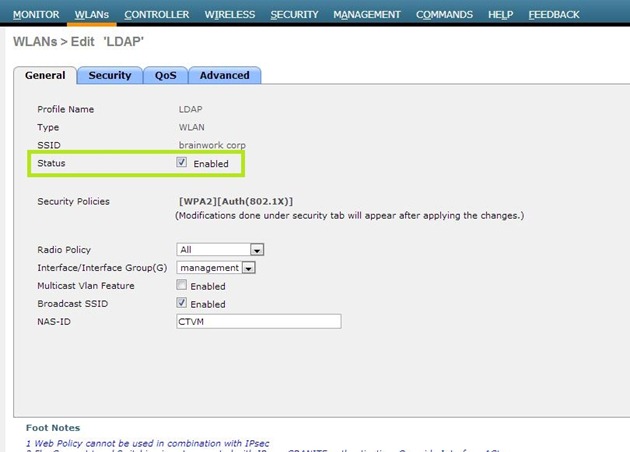

2°) Na aba WLAN crie uma nova WLAN, informando o nome do profile e o nome do SSID. Na sequencia, na aba General, selecione a opção Status Enable.

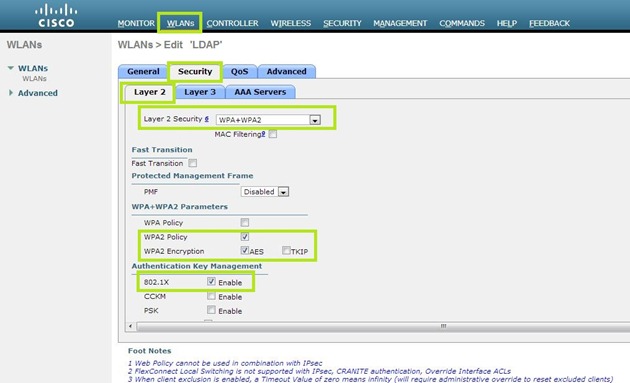

3º) Agora clique na aba Security e então Layer 2, ainda dentro da WLAN que estamos criando. Selecione a opção WPA+WPA2 em Layer 2 Security. Na parte de baixo, marque a opção WPA2 Policy e AES como WPA2 Encryption.

Também é possível usar WPA e TKIP, mas estas opções são menos seguras.

Para terminar este passo selecione a opção 801.2x enable. Esta opção é que vai permitir utilizarmos a autenticação via LDAP.

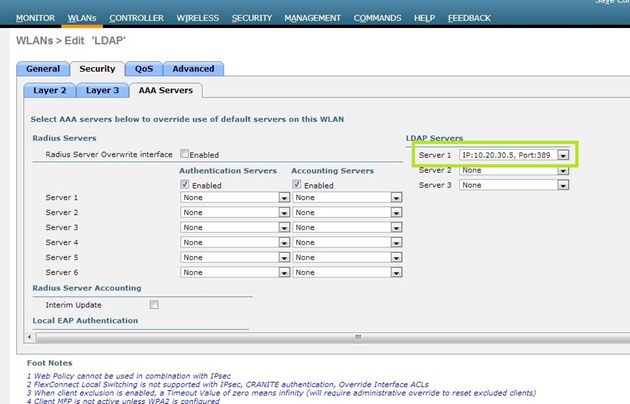

4º) Agora clique na aba AAA Servers, e selecione o servidor que configuramos no passo 1 na opção LDAP Servers. Clique em Apply e depois Save Configuration

Pronto, a rede sem fio será acessada mediante apresentação das credenciais de rede.

O principal ponto de atenção nesta configuração é o item 1. Se a autenticação não funcionar revise a configuração, e garanta que a Base DN está correta, bem como os demais itens.

Mais informações sobre a configuração da WLC no Configuration Guide.

Até a próxima.

Caro André

Está de parabéns pelo post. Valeu.

Minha pergunta é:

No meu caso eu quero configurar um rede sem fio com o WLC 4400 da cisco, com AP aironet 1200, mas eu quero usar o Radiu Server como servidor de autenticada.. isto para os utilizadores internos e uma outra SSID para os Guests ….

Sendo assim, como é que seria a minha configuração??

Alguma idéia concreta??

Tem algum manual passo a passo

Saudacoes

.Bell

Olá Bell,

é muito semelhante a configuração acima (uma pouco mais fácil até).

No primeiro passo, ao invés de clicar em LDAP, selecione RADIUS > Authentication e cadastre o IP e senha do Radius server.

O resto fica igual, mas na WLAN selecione o servidor RADIUS que você criou.

Neste link tem um exemplo:

http://www.cisco.com/en/US/tech/tk722/tk809/technologies_configuration_example09186a0080665d18.shtml

Meu Caro Andre Ortega.

Meu muitissimo obrigadao pela pronta resposta, da qual eu mais uma vez so tenho a lhe agradecer pelo seu ou vosso(do Site)sentido professional.

Vou dar uma boa olhade-la com calma no link abaixo.

Apos isto vou tentar criar o meu senário ou ambiente da rede sem fio, e eu vou começar a fazer as primeiras configs.

E qualquer coisa (boa ou nao)eu vou postar aqui no Site, e tambem para agradecer.

Um grande abraço

Eu sofri bastante com esse esquema do LDAP. No meu caso, perguntei no fórum da cisco e me disseram que o servidor LDAP não poderia estar na mesma rede que uma das interfaces WLAN, por exemplo, se você tiver um SSID na rede 10.0.0.0/24 você não poderia ter o seu servidor LDAP na mesma rede, senão não funcionará, e realmente não funcionou.

Você sabe o porque aconteceu isso?

Valeu

Jean me explica como resolveu seu problema.. preciso muito espero retorno

Não sei não Jean.

Acredito que isso era alguma restrição nas versões mais velhas. Atualmente isso não acontece (pelo menos não aconteceu comigo…).

O ponto mais crítico na configuração é identificar o User Attribute.

Comigo realmente não funcionou. Eu estava com a versão 7.4

No caso eu tinha a interface management na rede 10.0.0.0/24

Uma interface para o acesso da rede na rede 10.0.1.0/24

Uma interface da rede guest na rede 192.168.1.0/24

Meu servidor LDAP estava na rede 10.0.1.0/24 e não funcionou de jeito nenhum. Eu fiz SPAN no switch e os pacotes iam pro servidor e voltavam pra controladora, porém dizia que não conseguia receber resposta.

Na época essa resposta eu recebi do TAC da cisco, de que não poderia o servidor estar numa mesma subrede que uma interface dinâmica.

Tinha entendido que não podia estar na mesma rede da interface manager, assim que utilizo normalmente…

De qualquer maneira, bom saber deste problema.

Vlw.

Muito bom! Excelente artigo ,obrigado.

André ótimo artigo!

No meu caso aqui quando clico na rede para que seja solicitado usuario/senha ele fica pensando e não trás a tela de autenticação. sabe o que pode ser?

Já revi todas as configurações e estãoo de acordo com os seus passos.

Paulo, você está usando Windows?

Se tiver, fez a configuração do cliente?

Dá uma olhada nos logs do event viewer do servidor. Lá deve ter alguma informação.

André, Sim estou usando windows, não entendi sobre a configuração do cliente, o que deveria fazer?

Olhei nos logs do eventvwr mais não achei nenhuma informação relevante sobre o problema. Obrigado pela ajuda.

Paulo,

O dispositivo do usuário está no domínio? Tem algumas configurações que talvez precisem ser alteradas, como por exemplo tirar a opção de validar o servidor.

Oi Andre

Grande post este aqui sabe. valeu mesmo cara e eu pode tirar apartir daqui algumas boas ideias.

Tenho uma pequena pergunta relativamente a este assunto, e com base naquilo que sinto ser a minha realidade.

Eu estou a implementar a minha rede sem fio com Access Point do tipo D-Link DAP 3520 e Nao estou a usar nenhuma controladora

pois etao ligadas directamente na minha rede, onde é exigida uma palavra passe para acesso a rede sem fio.

Minha questao é: eu quero implementar Autenticaçao, de modos que os meus utilizadores passem a aceder com as credenciais do dominio, ou seja, nome de utilizador e senha.

Como é e com quê é que eu faço esta operação?

a)Configurando o Radius Server no windows 2008? como?

b) Configurando o ACS server? como?

tem algum passo a passo que me possa ajudar?

Caso tiver que usar uma controladora para estes dispositivos, qual seria a melhor controladoa compativel?

Muito obrigado em advance pelo seu contributo

Braulio, infelizmente não conheço os equipamentos DLINK.

Você precisa ver se eles tem suporte a este tipo de solução e se aceitam uma controladora.

Neste link tem um documento que pode servir de referência:

http://communities.intel.com/servlet/JiveServlet/previewBody/4321-102-1-7037/SImple%20NPS%20Configuration%20as%20Radius%20Part%201.pdf

Caro Andre

Saudaçoes ai pra voce e bom 2014 com saude e paz

Ainda sobre este Post, pese embora ja do ano passado,

mas que pra mim este post tem muito haver com a minha realidade, e sendo assim eu queria perguntar lhe o seguinte;

Eu tenho aproximadamente 10 D-Links AP ou access points ligados a minha rede, onde os utilizadores fazem o login apenas com a senha.

1- gostaria de aumentar o nivel de segurança com a autenticaçao.

a) Como faço para que os Utilizadores ao logarem lhes seja pedido um username e uma senha??

b)tenho apenas uma SSID (utilizadores internos)que tem nao so acesso a internet mas tambem como aos recursos da rede…mx quero criar um outro SSID (visitantes) mas que estes tenha somente acesso a Internet e mais nada. Como faço isso?

De recordar que tenho em minha rede o windows 2008 com o AD

Muito obrigado mesmo pelo seu tempo e comentario

Jorge

André,

Muito bom artigo.

Pelo que entendi nesse esquema de autenticação, a rede wireless fica aberta, e o usuário só vai conseguir se navegar após uma autenticação via web. Correto?

Olá Boa Tarde, gostaria de saber se tem como eu fazer essa ideia : Tipo o Usuário loga com identificação do AD como admin e cai em uma sub-rede de admin outro loga como convidado e cai na sub-rede convidado e assim por diante. Teria como eu implementar isso autenticar no Ad e cair na sub-rede específica ?

Olá Marcio.

O que você esta dizendo é sim possível fazer, e até comum.

Neste caso você precisa de um elemento onde vai criar estas políticas. No caso da Cisco este dispositivo chama-se ISE.