Segue abaixo o script comentado de configuração para VPN Remote Access em roteadores Cisco.

Neste exemplo o usuário remoto deve usar o Client VPN Cisco, e a autenticação é feita localmente no roteador.

!— Crie um pool de endereços que serão atribuídos aos clientes

ip local pool vpnpool 192.168.1.1 192.168.1.20

!— Crie uma ACL para especificar qual tráfego será traduzido

!— (caso o equipamento forneça acesso a internet para os usuários da rede interna)

!— Observe que da rede interna para o pool de vpn não haverá tradução (NAT)

ip access-list extended ACLNAT

deny ip 10.10.10.0 0.0.0.255 192.168.1.0 0.0.0.255

permit ip 10.10.10.0 0.0.0.255 any

!— Habilite o NAT (do tipo PAT) para dar “match” na ACL criada e traduzir para o IP da interface conectada a Internet

ip nat inside source list 111 interface FastEthernet0/0 overload

!— Crie uma segunda ACL que vai definir qual tráfego será criptografado

ip access-list extended ACLVPN

permit ip 10.10.10.0 0.0.0.255 192.168.1.0 0.0.0.255

!— Habilite a autenticação, autorização e contabilidade (AAA)

aaa new-model

!— Crie um grupo de autenticação/autorização local para VPN

aaa authentication login vpnauthen local

aaa authorization network vpnauthor local

!— Crie um usuário e senha que será utilizado para autenticação do usuário VPN

username user1 password cisco

!— Agora a criação da VPN propriamente

!— Defina uma politica ISAKMP para a fase 1

crypto isakmp policy 3

encr 3des

authentication pre-share

group 2

!— Crie um grupo onde temos as definições de DNS/WINS , pre-shared key para autenticação

!— Aponte no grupo a ACL criada anteriormente

crypto isakmp client configuration group vpnclient

key cisco123

dns 8.8.8.8

domain seudominio.local

pool vpnpool

acl ACLVPN

!— Cria as politicas para a fase 2

crypto ipsec transform-set myset esp-3des esp-md5-hmac

!— Agora crie um dynamic map e aplique o transform set criado acima

crypto dynamic-map dynmap 10

set transform-set myset

reverse-route

!— Crie um crypto map e aplique o AAA definido anteriormente e o dynamic map

crypto map clientmap client authentication list vpnauthen

crypto map clientmap isakmp authorization list vpnauthor

crypto map clientmap client configuration address respond

crypto map clientmap 10 ipsec-isakmp dynamic dynmap

! Associe o crypto map à interface conectada à Internet

interface FastEthernet0/0

ip nat outside

crypto map clientmap

! Habilite o NAT na interface conectada a rede interna

interface FastEthernet0/1

ip nat inside

!

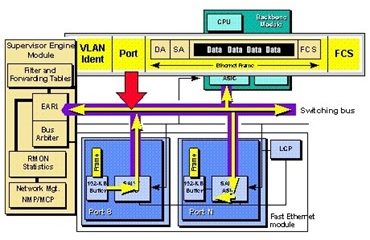

Documento da Cisco, em inglês, neste link.

Até a próxima.