A configuração de data e hora é tão simples quanto importante. Tanto que em alguns guias de configuração o NTP é tratado como item de segurança.

Percebemos facilmente a importância do horário correto quando estamos analisando mensagens syslog, que trazem a data e horário do evento (veja o post Hora certa nos logs).

Que horas o link caiu ? Quando a configuração foi alterada pela última vez?

São perguntas do dia a dia e que podemos responder rapidamente se o horário estiver configurado corretamente no equipamento.

Todos os roteadores Cisco possuem “software clock”, e alguns possuem “hardware clock”.

O software clock roda a partir do momento que o equipamento é ligado, e pode ser configurado com base no hardware clock (se existir), manualmente (comando clock), via NTP ou ainda via VINES Time Services (menos utilizado). Quando o equipamento é reiniciado o software clock perde a configuração, tendo que ser reconfigurado ou re-sincronizado após o boot.

Já os equipamentos que contam com o hardware clock tem uma bateria que permite o equipamento manter o horário configurado, mesmo com o roteador sendo desligado, como acontece com os PCs. Também podem ser configurados manualmente (comando calendar), via NTP ou VINES.

Ok, sabemos que devemos manter o horário/data configurado corretamente, agora, por que utilizar um serviço de sincronização como o NTP?

Como falamos acima, os equipamentos que possuem apenas software clock, após serem reiniciados perdem a configuração, e você precisará acesso-los e reconfigurar o clock. Segundo, que configurando manualmente o horário, haverá diferença entre o horário de um e outro equipamento. Essa diferença, ainda que pequena, causa problemas na hora de fazer correlação de eventos, e também na mudança de “key chain”.

OBS: EIGRP pode usar multiplos key chain para autenticação, e cada um ter um tempo de vida diferente. Também podemos usar key chain para gerenciar a troca de chaves de VPNs.

O ideal é utilizar um NTP Server da Internet (a.ntp.br, b.ntp.br, são boas opções), mas caso isso não seja possível podemos usar um servidor interno (desde que não seja Microsoft, que implementa NTP de forma diferente….) ou mesmo um roteador.

OBS: O serviço de NTP disponível no IOS não permite a conexão direta com “atomic clock”, que é a fonte mais precisa de horário (stratum 0), mas alguns modelos suportam “GPS time source”, que também são stratum 0. Neste caso a conexão é feita através da porta auxiliar.

Agora que já temos algumas razões para configurar o horário/data correto nos equipamentos usando NTP, vamos a configuração.

NTP Server:

NTPServer#conf t

NTPServer(config)#clock timezone GMT-3 0

NTPServer(config)#ntp master 3

NTPServer(config)#end

NTPServer#clock set 10:14:00 JAN 27 2015

NTPServer#NTP Client:

NTPClient#conf t

NTPClient(config)#clock timezone GMT-3 0

NTPClient(config)#ntp peer 10.123.45.1 prefer normal-sync

NTPClient(config)#end

NTPClient#clock set 10:14:00 JAN 27 2015

NTPClient#

Após configurarmos o roteador cliente a sincronização pode demorar alguns minutos. Quanto maior a diferença de horário entre o cliente e o servidor, mais tempo demora a primeira sincronização.

Para verificar se NTP está associado utilizamos os comandos “show ntp associations” e “show ntp status”.

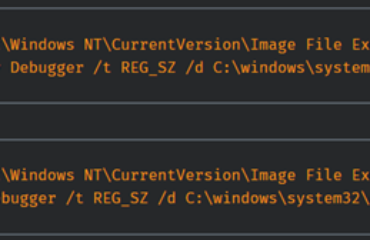

NTPClient#show ntp associations

address ref clock st when poll reach delay offset disp

*~10.123.45.1 127.127.7.1 3 14 64 7 103.9 -9.00 3895.4

* master (synced), # master (unsynced), + selected, – candidate, ~ configured

NTPClient#

NTPClient#show ntp status

Clock is synchronized, stratum 4, reference is 10.123.45.1

nominal freq is 250.0000 Hz, actual freq is 250.0019 Hz, precision is 2**24

reference time is D871FE42.0CFAC994 (12:08:34.050 GMT-3 Tue Jan 27 2015)

clock offset is -9.0003 msec, root delay is 103.90 msec

root dispersion is 3904.40 msec, peer dispersion is 3895.37 msec

NTPClient#

Observe que no output acima o NTPClient está mostrando que o NTP está sincronizado e é um stratum 4, ou seja, recebeu as informações de clock de um NTP stratum 3 (que foi o configurado anteriormente no NTPServer).

ATENÇÃO: Os pacotes NTP possuem um vulnerabilidade e todo equipamento configurado com a versão 3 e anteriores ficam sujeitos a ataques DDoS. Usar autenticação não é uma solução para este problema.

Ainda temos outras opções de configuração de NTP e clock, que podem ser verificadas neste link.

Até a próxima.