Por padrão, se fecharmos VPN em uma interface do Cisco ASA (outside por exemplo) e tentarmos gerenciá-lo através de outra interface (digamos, inside), não teremos acesso.

No entanto esta questão é facilmente resolvida usando o comando management-access inside. Após marcar a interface inside como “management-access” (ou a interface que você preferir), mesmo que o tráfego SSH/ASDM/TELNET venha através da VPN, que pode ser AnyConnect, IPSec, L2TP, remote-access ou site-to-site, o equipamento poderá ser acessado.

Isto considerando que a VPN já esteja configurada e o acesso administrativo liberado.

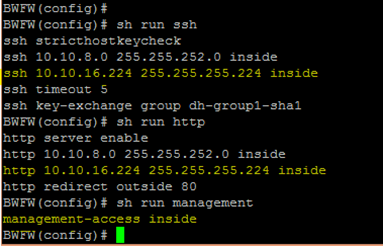

Na imagem o pool de VPN está liberado para acessar o ASA através da interface inside, que foi marcada como management-access.

Até a próxima.

André,

ótimo post, possuo vários cenários assim. E essa config realmente funciona.

Uma duvida sobre gerenciamento do ASA, mas através de SNMP: Imagine o cenário:

Site A e Site B se comunicam através de um tunel vpn. No site A existe um SNMP Server que precisa administrar o ASA-VPN-Server do site B. A configuração abaixo está aplicada e não funciona:

Config ASA site B:

snmp-server host Outside 10.A.A.A community SITE@ version 2c

Ja viu um problema semelhante? Sugere alguma coisa?

Att,

João Victor

João,

precisa ver se não tem nenhum NAT ou rota “atrapalhando”.

Outra coisa é o tráfego interessante que está sendo tunelado. Não sei se o tráfego com origem interface outside vai pro túnel…

Obrigado pela resposta André. 🙂

Não há nat para esse tráfego. E o trafego interessante está no tunel VPN. Tentei referenciar a interface outside e a interface inside no snmp, porém sem sucesso.

Desculpe, desconsidere:

* E o trafego interessante está no tunel VPN.

Considere:

* E o trafego interessante corresponde ao trafego snmp. Outros acessos funcionam. Não há referencia de porta na acls associada a crypto map. Basiamente: access-list permit ip .

🙂