(Ise Ise Baby)

O Cisco ISE – Identity Service Engine, é um servidor de políticas e identidade (ou de uma forma simples: um servidor Radius/TACACS bastante inteligente).

Ele tem assumido um papel cada vez mais importante na estratégia de segurança da Cisco, integrando com outras soluções, como o Firepower Management Center.

Em uma implementação de ISE temos pelo menos um usuário local, com privilégios de Super Admin, para administrar a solução. Porém, também podemos configurar o ISE para fazer a autenticação do acesso administrativo via AD – Active Directory, deixando a solução mais elegante e garantindo que cada administrador tenha suas próprias credenciais.

Integrando ISE com AD para acesso administrativo

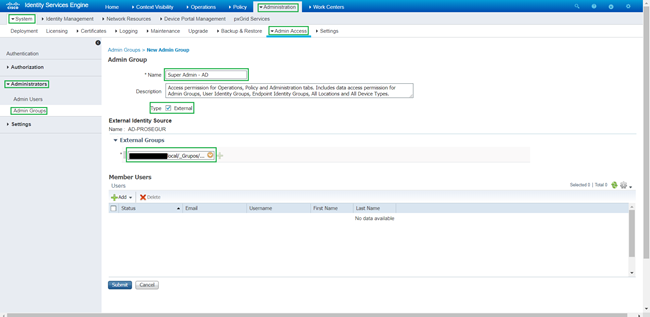

Neste exemplo vamos criar um mapeamento de um grupo específico do AD com o grupo Super Admin do ISE.

1) O primeiro passo é criar no AD um usuário para o ISE. O ISE vai usar este usuário para fazer o join no AD, além de ler os grupos e usuários do domínio.

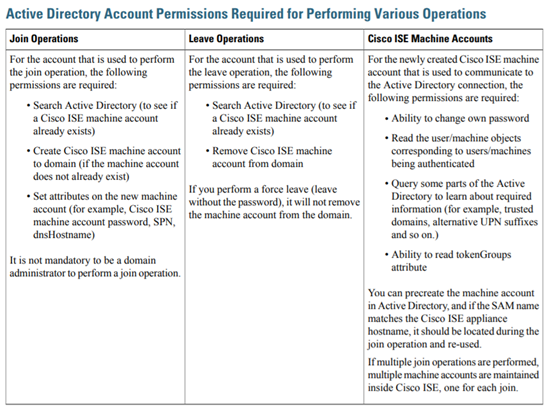

Este usuário precisa ter pelo menos os seguintes privilégios:

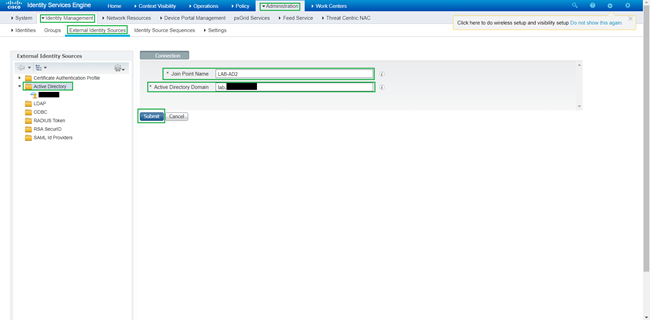

2) Depois de instalar o ISE e fazer a configuração inicial (IP, Gateway, DNS, NTP,…), vamos fazer o join no Domínio. Para isso vá em Administration > Identity Management > External Identity Sources > Active Directory. Selecione a opção Add, informe um nome para o Join Point, especifique o domínio e clique Submit.

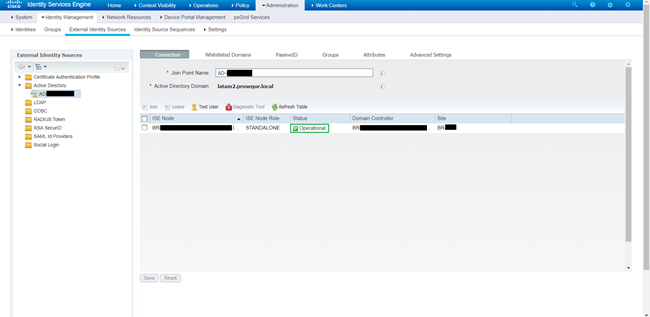

Quando solicitado informe o usuário e senha criado no passo 1 e na sequencia clique em Save.

2.1) Com o sucesso da operação você verá o status como Operacional.

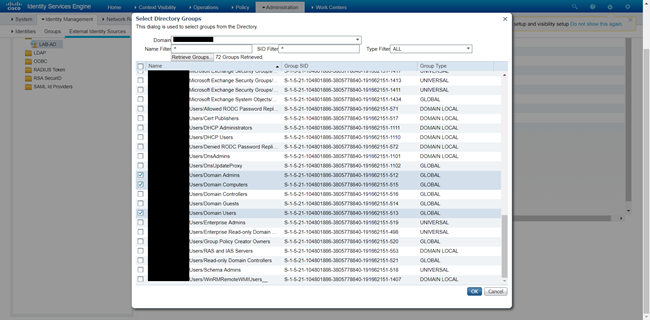

3) Com a integração funcionando, clique na aba Groups e clique em Add > Select Groups From Directory. Selecione os grupos desejados.

Clique Ok e Save.

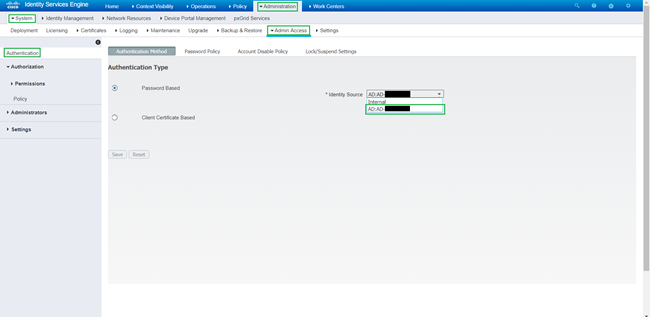

4) Agora vá em Administration > System > Admin Access > Authentication > Password Based e selecione o AD. Clique Save.

5) No menu lateral esquerdo selecione Administrators > Admin Groups e duplique o grupo chamado Super Admin. Dê um novo nome para o grupo, selecione a opção Type External e especifique o grupo de administradores. Clique Save.

Note que todos os usuários que fizerem parte deste grupo terão acesso completo ao ISE.

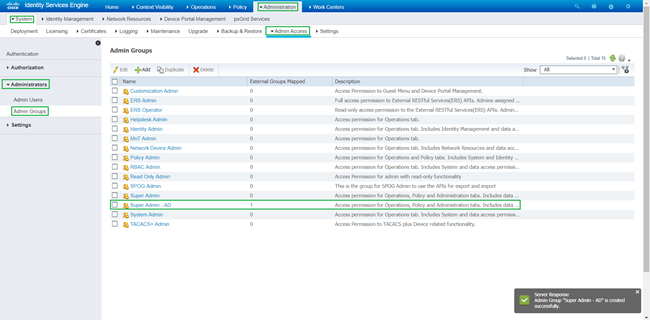

5.1) Confirme que o grupo foi criado e tem um grupo externo associado.

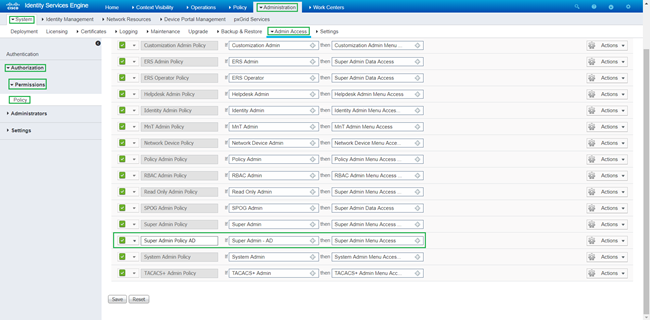

6) Para finalizar, vá em Administration > Permissions > Policy e crie uma nova RBAC Policy, onde vamos dar um nome para a regra, informar o grupo que criamos no passo 5 e o privilégio (Super Admin Menu Access neste caso). Clique Save.

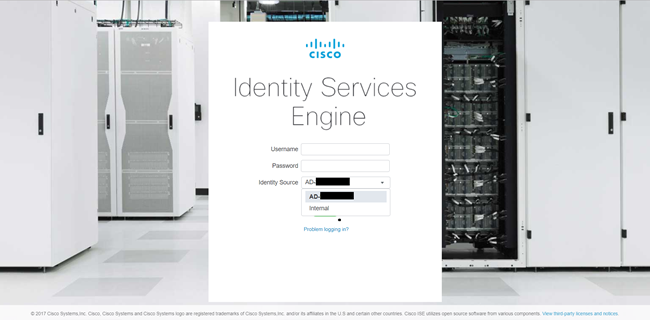

7) Faça o logout e logue com um usuário do AD que faça parte do grupo utilizado. Observe que agora temos a opção de logar com usuário interno e do AD.

Neste link temos a referência para configuração do ISE 1.1.

Até a próxima.

You must be logged in to post a comment.