Uma funcionalidade que gosto bastante no IOS-XE (também disponível nos IOSs mais novos) é o Embedded Packet Capture.

Com esta funcionalidade podemos fazer a captura de pacotes que passam por uma determinada interface , semelhante ao TCPDump.

Os pacotes capturados são armazenados na DRAM do equipamento (ou seja, não ficam salvos após o reload), e podemos vê-los diretamente na CLI do roteador.

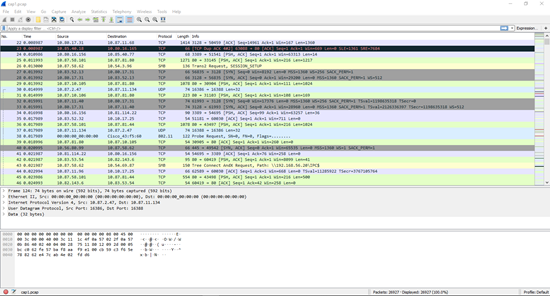

Outra opção é salvar os pacotes em um arquivo .PCAP, transferir para o computador e então abri-lo. Neste caso, salvando o arquivo na flash, ele ficará armazenado mesmo após o reload.

Usando Packet Capture no IOS-XE

Basta informarmos um nome para a captura, a interface que desejamos monitorar, e então iniciamos a coleta. Depois de um tempo, quando achar que já pegou os pacotes que queria, a captura pode ser interrompida.

BrainGW01#monitor capture cap1 interface g3/0/4 both match any BrainGW01#show monitor capture cap1 parameter monitor capture cap1 interface GigabitEthernet3/0/4 BOTH monitor capture cap1 match any monitor capture cap1 buffer size 10 monitor capture cap1 limit pps 1000 BrainGW01#monitor capture cap1 start Started capture point : cap1 BrainGW01#monitor capture cap1 stop Stopped capture point : cap1 BrainGW01#

Para visualizar um sumário do que foi capturado, basta usar o comando abaixo.

BRDC1IWANHUB_01#show monitor capture cap1 buffer brief ---------------------------------------------------------------------------- # size timestamp source destination dscp protocol ---------------------------------------------------------------------------- 0 251 0.000000 10.45.41.22 -> 10.40.16.165 34 AF41 UDP 1 279 0.000000 10.40.16.165 -> 10.45.41.22 0 BE ICMP 2 279 0.000000 10.40.16.165 -> 10.45.41.22 0 BE ICMP 3 66 0.000000 10.45.40.18 -> 10.40.16.165 0 BE TCP 4 279 0.000992 10.40.16.165 -> 10.45.41.22 0 BE ICMP 5 129 0.001999 10.40.16.156 -> 10.41.114.22 0 BE TCP 6 77 0.001999 10.40.16.156 -> 10.41.114.22 0 BE TCP 7 68 0.001999 10.40.16.156 -> 10.41.114.11 0 BE TCP 8 1078 0.001999 10.47.58.101 -> 10.47.81.80 0 BE TCP 9 54 0.003998 10.43.52.25 -> 10.40.16.131 0 BE TCP 10 1414 0.003998 10.40.16.131 -> 10.43.52.25 0 BE TCP 11 1414 0.003998 10.40.16.131 -> 10.43.52.25 0 BE TCP

A opção show monitor capture cap1 buffer detailed mostra mais informações dos pacotes capturados. E podemos usar os filtros de output (include, exclude, section,…) como em outros comandos.

Caso necessário podemos salvar a captura em um arquivo e copiar para o computador.

BrainGW01#monitor capture cap1 export location flash:/teste.pcap BrainGW01#copy flash:/cap1.pcap tftp://10.100.0.3/cap1.pcap

Teoricamente podemos exportar da DRAM diretamente para o TFTP, mas já tive problemas ao fazer isso (o arquivo não era copiado).

Use o comando no monitor capture cap1 para remover a captura do equipamento.

Este é o exemplo mais simples, mas podemos escolher se capturamos os pacotes de entrada e/ou saída da interface, o protocolo (IPv4, IPv6), ou ainda usar uma ACL para ser mais específico.

No IOS os comandos são um pouco diferentes, mas temos o mesmo resultado.

Mais informações sobre o EPC, e exemplo de uso no IOS, neste link.

Até a próxima.

Bom demais. Ajudou muito