O Cisco Talos, um dos maiores grupos de inteligência contra ameaças cibernéticas do mundo, publicou em dezembro passado um relatório com a retrospectiva das principais atividades e ameaças verificadas pela entidade no ano de 2022.

O relatório mostra o esforço da Cisco na Ucrânia para proteger ativos críticos daquele país, após o início da guerra, e fala sobre sobre o Log4j, importante vulnerabilidade que deve continuar sendo explorada em 2023.

Na sequencia faz uma revisão do cenário geral de ameaças em 2022, onde é possível ver o uso de ferramentas legítimas para fins maliciosos (conhecido com dual use tools) e o aumento de ataques usando USB.

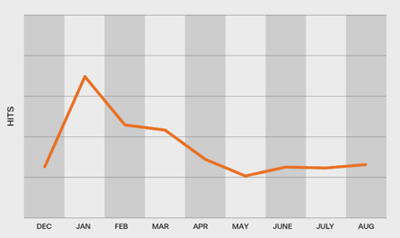

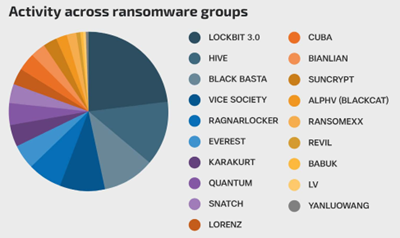

Falando especificamente de ransomware, é possível notar o aumento deste tipo de ameaça, ver os grupos mais ativos, e que a área da educação foi a mais visada nos ataques no ano passado.

O relatório mostra quatro dos principais commodity loaders observados (Qakbot,Emotet, IcedID e Trickbot), e os mais significantes APTs-Advanced Persistent Threats, da Rússia, China e Coreia do Norte.

Recomendações

Entre outras ações o relatório sugere a atualização dos sistemas vulneráveis ao Log4j, ainda que muitas vezes seja um processo trabalhoso, que as empresas monitorem invocações via linha de comando de programas que possam modificar serviços ou executar arquivos que não correspondem ao padrão normal de uso. Também monitorar modificações em arquivos executáveis e outros arquivos associados ao Windows.

Com relação ao USB, o acesso deve ser controlado e restrito sempre que possível.

O relatório completo pode ser baixado aqui.

Até a próxima.

You must be logged in to post a comment.