Quantas regras tenho no meu firewall? Quantas regras meu firewall suporta?

Vez ou outra recebo essas perguntas, e para facilitar (pra mim pelo menos), vou deixar algumas informações neste post.

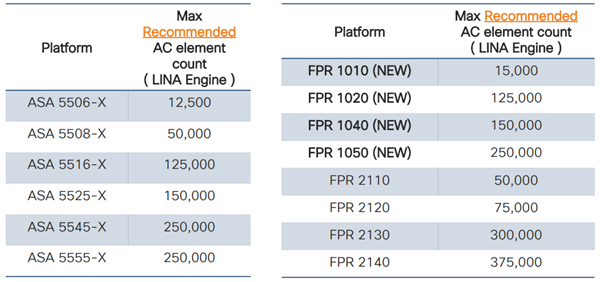

Primeiro, no caso dos firewalls Cisco com software FTD, não temos nenhuma limitação “hardcoded”. O que temos são recomendações com base nos testes feito pela Cisco, mas esses número podem variar de acordo com outas funcionalidades ativas na caixa.

De qualquer forma é bom termos um limite em mente (e espero que não tenham tantas regras).

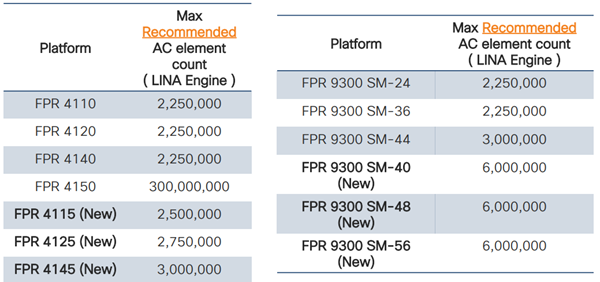

Note que os números abaixo são referentes aos ACE – Access Control Element (cada linha dentro de uma Access Control Rule).

Esses números são de 2020, e com novos softwares podem mudar.

Quantas regras tenho no meu firewall?

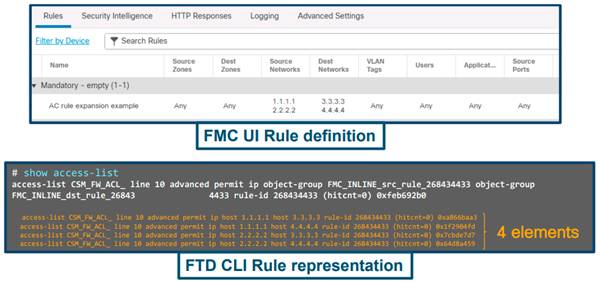

No próprio FMC você vai verificar a quantidade de regras (ACR – Access Control Rule). Basta abrir a Access Control Policy (e na Pre Filter Policy, se houver regras lá) para ver quantas linhas ela tem.

Porém, cada ACR pode ter mais de uma ACE.

Para saber a quantidade de ACEs é necessário acessar o FMC via CLI, no modo expert, e usar um script em pearl (disponível desde a versão 6.5).

> expert admin@brainhqfmc:~$ sudo su Password: root@brainhqfmc:/Volume/home/admin# perl /var/opt/CSCOpx/bin/access_rule_expansion_count.pl Cisco Firepower Management Center for VMware - v7.0.4 - (build 55) Access Control Rule Expansion Computer Enter FTD UUID or Name: > BRAINHQFW01 ---------------------------------------------------------------------------------------------------- Cisco Firepower Management Center for VMware - v7.0.4 - (build 55) Access Control Rule Expansion Computer Access Control Policy: UUID: 0050569B-2B07-0ed3-0000-021474836504 Name: Brain ACP Description: Politica Brainwork Device: UUID: 58d41f9a-2dc2-11eb-8f4e-cea5e9e7bd23 Name: BRAINHQFW01 Date: 2022-Dec-15 at 13:15:28 UTC NOTE: Computation is done on per rule basis. Count from shadow rules will not be applicable on device. Run "Rule Conflict Detection" tool on AC Policy for specified device to detect and optimise such rules. ---------------------------------------------------------------------------------------------------- | UUID | NAME | COUNT | ---------------------------------------------------------------------------------------------------- | 0050569B-2B07-0ed3-0000-000268442625 | BrainLAN to Whatsapp | 165 | | 0050569B-2B07-0ed3-0000-000268436506 | BrainLAN to INET | 135 | | 0050569B-2B07-0ed3-0000-000268436525 | BrainLAN to Video | 105 | | 0050569B-2B07-0ed3-0000-000268436491 | BRAINHQDCS to BRAINHQDC03 | 102 | | 0050569B-2B07-0ed3-0000-000268436536 | BrainData to VPN Clientes | 45 | | 0050569B-2B07-0ed3-0000-000268436515 | BrainDMZ to INET | 27 | | 0050569B-2B07-0ed3-0000-000268436528 | BRAINHQDCS to DNS | 24 | | 0050569B-2B07-0ed3-0000-000268436487 | Acesso UAG | 15 | | 0050569B-2B07-0ed3-0000-000268436538 | BrainLAN to ReceitaNet | 15 | | 0050569B-2B07-0ed3-0000-000268436484 | Acesso Federation | 12 | | 0050569B-2B07-0ed3-0000-000268436527 | BRAINHQDNS to Umbrella | 12 | | 0050569B-2B07-0ed3-0000-000268436483 | Acesso Email | 9 | | 0050569B-2B07-0ed3-0000-000268445753 | Lab 193-194 | 9 | | 0050569B-2B07-0ed3-0000-000268436539 | BrainData to VPN IPSec | 6 | | 0050569B-2B07-0ed3-0000-000268436490 | BrainLAN ICMP Any | 5 | | 0050569B-2B07-0ed3-0000-000268442628 | Block GeoOUT | 3 | | 0050569B-2B07-0ed3-0000-000268436492 | BRAINHQMAIL Email Any | 3 | (output omitted) ---------------------------------------------------------------------------------------------------- | TOTAL: 896 ---------------------------------------------------------------------------------------------------- | Access Rule Elements Count on FTD: 902 ---------------------------------------------------------------------------------------------------- root@brainhqfmc:/Volume/home/admin#

No output acima o TOTAL é referente a quantidade de entradas na Access Control Policy, enquanto que o Access Rule Elements Count considera a soma das ACEs na ACP e na Pre Filter Policy.

Mais informações podem ser encontradas na apresentação BRKSEC-3455 do Cisco Live.

Até a próxima.

You must be logged in to post a comment.