Já devem ter ouvido nos últimos dias a repercussão sobre as vulnerabilidades registradas nos CVE-2023-20198 e CVE-2023-20273, que afetam equipamentos Cisco rodando IOS XE.

Essas vulnerabilidades são críticas, pois permitem o acesso remoto ao equipamento, e já é confirmada a exploração em campo.

Só no Brasil foram verificados mais de 3 mil equipamentos vulneráveis, segundo o shodan.io. Nos EUA mais de 50 mil.

É necessária muita atenção, principalmente para equipamentos que tenham acesso direto via Internet.

Mitigação

Em seu equipamento Cisco IOS XE, verifique se o HTTP e/ou HTTPS server está ativo. Abaixo um exemplo de equipamento vulnerável.

Router# show running-config | include ip http server|secure|active ip http server ip http secure-server

Neste caso, para evitar a exploração destas vulnerabilidades, é necessário desativar o acesso administrativo por HTTP e HTTPS.

Router# conf t Router(config)#no ip http server Router(config)#no ip http secure-server

Também é possível criar uma ACL para restringir o acesso HTTP/HTTPS, se não for possível desativar o acesso.

Router(config)#ip access-list standard HTTP_ACCESS

Router(config-std-nacl)permit 10.0.0.0 0.0.0.255

Router(config-std-nacl)exit

Router(config)#ip http access-class ipv4 HTTP_ACCESS

Indicadores de comprometimento

Além de restringir o acesso, é importante verificar se o equipamento não foi comprometido.

Usando o curl é possível verificar a resposta do equipamento. Se o retorno tiver um hash no formato “0123456789abcdef01”, o equipamento foi comprometido.

curl -k -H "Authorization: 0ff4fbf0ecffa77ce8d3852a29263e263838e9bb" -X POST "https://systemip/webui/logoutconfirm.html?logon_hash=1

Outra forma de validar se o equipamento está vulnerável é utilizando este script in Python.

Outros indicadores são a existência dos usuários cisco_tac_admin, cisco_support, ou outro usuário que você não tenha criado. Logs indicando que estes usuários foram apagados também são indicadores de comprometimento.

Correção da Vulnerabilidade

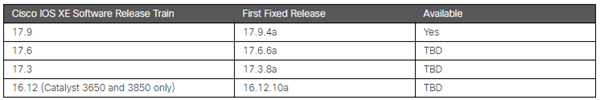

Para corrigir a vulnerabilidade é necessária a atualização do software do equipamento.

A versão 17.9 já possui um release com a correção. A correção para outras versões deve ser lançada em breve.

Todos os detalhes destas vulnerabilidades, bem como as versões com as correções, podem ser verificadas neste link.

No blog Cisco Talos também temos bastante informações, inclusive com outros indicadores de comprometimento, e o post vem sendo atualizado constantemente.

Até a próxima.

You must be logged in to post a comment.