Domain 1.0 – Attacks, Threats, and Vulnerabilities

1.1 Compare and contrast different types of social engineering techniques

1.2 Given a scenario, analyze potential indicators to determine the type of attack

Domain 4.0 – Operations and Incident Response

4.1 Given a scenario, use the appropriate tool to assess organizational security

Social Engineering, Physical, and Password Attacks

Engenharia social foca no “lado humano” da segurança da informação. É possível usar a engenharia social para conseguir informações, ganhar acesso a locais, sistemas e redes.

Ataques de engenharia social e phishing normalmente precedem outros tipos de ataques

Social Engineering

Consiste em manipular pessoas usando várias estratégias para atingir o objetivo.

Normalmente vários princípios são utilizados em um ataque, e costumam funcionar porque deixam o alvo nervoso por ter que responder a uma situação.

Princípios chaves utilizados:

-

Authority: Muitas pessoas obedecem alguém quando este parece estar “no controle”. Pode-se fingir ser um gerente, oficial do governo ou utilizar algum outro cargo que faça sentido na operação em execução.

-

Intimidation: Consiste em assustar ou fazer bullying com o indivíduo, para que este faça o que o atacante deseja.

-

Consensus-based: As pessoas normalmente fazem o que outras pessoas estão fazendo. Dizer que todos do departamento clicaram em um link pode incentivar uma pessoa a clicar neste referido link.

-

Scarcity: Fazer a pessoa acreditar que aquele item/ação é o último disponível.

-

Familiary-based: Mostrar que gosta do indivíduo ou da organização que ele trabalha, para ganhar a simpatia.

-

Trust: Semelhante ao anterior, baseado na conexão com o indivíduo alvo. Mas neste caso é mais específico (muita gente pode gostar de uma empresa, mas aqui seria uma relação mais próxima).

-

Urgency: Baseado em criar a impressão que a ação precisa ser tomada rapidamente, por qualquer razão que faça sentido na operação.

Social Engineering Techniques

Além dos princípios, temos ataques técnicos e não técnicos.

Phishing

Termo usado para aquisição de informação de forma fraudulenta, normalmente focada em credenciais, e informações pessoais. E-mail é o método mais comum, mas pode ser também via SMS (smishing) e telefone (vishing).

Também pode ser classificado de acordo com o alvo.

-

Spear Phishing: Quando é focado em um indivíduo/grupo em uma organização.

-

Whaling: Focado em indivíduos com com cargos mais altos (CEOs e CFOs, por exemplo – “big fish” na empresa).

A defesa mais comum contra phishing (assim como para a maioria dos ataques de engenharia social) é a conscientização dos usuários, fornecendo treinamento e exercícios contra phishing.

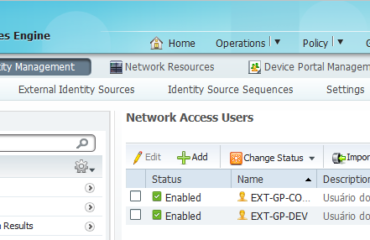

Credential Harvesting

Processo de conseguir credenciais (usuário e senha, por exemplo). Pode ser feito usando phishing ou através de acesso ao sistema, onde pode conseguir o banco de dados com as informações.

De posse das credenciais outros ataques podem ser feitos.

Website Attacks

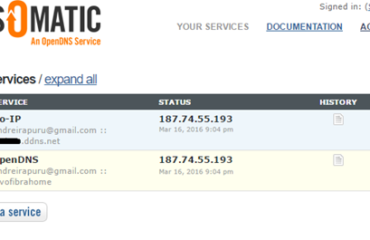

Ataques a sites também são usados para engenharia social. Uma das técnicas é o Pharming, que utiliza manipulação de DNS (no computador, localmente, ou no servidor DNS), direcionando o tráfego para um site falso.

Typosquatting (urls falsas, mas similares as originais) também é uma opção de ataque. Criam as URLs com poucas diferenças e eventualmente usuários digitando errado acabam caindo no site falso.

Já o Watering hole é um ataque onde o atacante ataca um site que sabe que a vítima vai acessar. Com o comprometimento do site fica mais fácil atacar a vítima desejada quando esta acessar o site.

Spam

E-mails “não solicitados”, podem não parecer uma técnica de engenharia social, mas geralmente buscam que o usuário abra o e-mail e clique em algum link. E pela quantidade de e-mails recebidos, alguns usuários podem acabar clicando.

Uma variação é o SPIM (Spam over Instant Messaging).

In-Person Techniques

-

Dumpster diving: Apesar de não ser engenharia social, uma forma de conseguir informação é o dumpster diving, onde o atacante busca informações no lixo (ou local onde documentos podem ser descartados). Uma forma de evitar o dumpster diving é usar um serviço de descarte seguro para documentos, buscando validar se o que está indo para o lixo é realmente lixo (sem informação relevante).

-

Shoulder surfing: É o processo de olhar “sobre os ombros” de outra pessoa para ver as informações (senhas e outros dados). Obviamente não precisa ser literal. Olhar por um espelho ou ouvir uma conversa pode ser enquadrado nesta categoria. A proteção contra shoulder surfing é através da conscientização de alvo potenciais, bem como protetores de telas para notebooks e celulares.

-

Tailgating: Ataque físico que consiste em entrar em local não autorizado seguindo alguém, aproveitando a porta aberta. Contra medida é a conscientização para que usuários não permitam isso.

-

Eliciting information: Conseguir informações sem que o alvo perceba isso. Usar falsa ignorância (falar algo errado para o alvo corrigir com a informação correta), ou agir como um consultor, conduzindo uma conversa “inofensiva”. Em geral o alvo não deve perceber que falou mais do que deveria.

-

Prepeding: Pode significar 3 opções:

-

-

Adicionar uma expressão/frase (ex. SAFE) ao cabeçalho de e-mails para que o usuário acredite que o e-mail foi verificado e está seguro.

-

Adicionar informação como parte de outro ataque, manipulando o resultado.

-

Sugerir tópicos via engenharia social para levar o alvo para o assunto desejado.

-

Identity Fraud and Impersonation

Fingir ser outra pessoa é um item chave na engenharia social.

-

Pretexting: Criar uma situação que justifique a conversa, facilitando a obtenção de informações.

-

Identity fraud: Usar a identidade de outra pessoa. Normalmente envolve ganho financeiro, mas também pode ser utilizado para engenharia social.

-

Hoaxes: Com interações não tão específicas (indivíduo-indivíduo) hoaxes é o uso de “boatos” sobre assuntos que “estão na moda” para a engenharia social.

-

Invoice Scams: Envolve o envio de “boletos” falsos para organizações e indivíduos, na esperança que paguem. Pode ser físico ou eletrônico.

Influence Campaigns

Guerras cibernéticas e guerras tradicionais têm expandido suas formas, e campanhas de influência têm sido utilizadas via redes sociais, e-mails e outros meios onlines (guerra híbrida).

Mas campanhas de influências podem ser utilizadas para outros fins (normalmente buscando desinformação), como eleições.

Para o exame, Influence Campaigns são utilizadas por atacantes do tipo Nation-State

Password Attacks

Além de engenharia social, existem outras formas de conseguir credenciais.

-

Brute Force: Baseado em tentar várias senhas até conseguir uma que funcione. Usam listas com senhas comuns/conhecidas.

-

Password spraying: Tipo de brute force, porém usa um conjunto menor de senhas (ou até mesmo uma única senha), contra várias contas.

-

Dictionary: Outra forma de brute force, usando dicionários disponíveis e ferramentas como John the Ripper. O dicionário pode ser criado com base em informações levantadas na fase de reconhecimento.

Esses ataques podem ser feitos contra um sistema online (que deve ter proteção), ou contra um banco de dados de senha/hash (ataque offline).

Nos ataques offline são usados ataques como o Rainbow Tables, onde a base de dados é verificada em busca de um hash pré-computado (já conhecem a senha que aquele hash representa).

O Rainbow table não quebra o hash. Na verdade é um tipo de brute force, utilizando um hash conhecido.

A utilização de MFA e política de complexidade de senhas ajudam contra estes ataques. Bem como Salt and Pepper, técnica onde dados adicionais são inseridos na senha antes de criar o hash, o que dificulta o uso de rainbow tables.

O melhor método para proteger senhas é não armazená-las, mesmo encriptadas. Ao invés disso usar hashes fortes.

Physical Attacks

Drivers USB podem fazer parte de ataques com engenharia social e ataques presenciais. Pode-se deixar pendrivers em locais que façam sentido, até com etiquetas que levem quem achar colocar no computador.

São efetivos para espalhar trojans.

Da mesma forma USB Cables podem ser utilizados, apesar de ser menos comuns (precisam ser construídos para isso). Um cabo no teclado é uma ótima forma de capturar informações sendo digitadas.

Já a clonagem de cartão (Card Cloning) foca em capturar dados de cartões RFID e magnéticos. Atacantes podem usar um leitor de cartão falso para capturar as informações do cartão (Skimming Attack), e posteriormente clonar.

Normalmente é difícil perceber a clonagem, e cartões com chip/certificado são mais difíceis de clonar.

Outra opção de ataque físico é atacar a cadeia de produção (Supply Chain Attack), e assim comprometer um equipamento/sistema que posteriormente estará em produção em uma organização.

Até a próxima.

You must be logged in to post a comment.