Vulnerabilidades em softwares, inclusive os de segurança, são comuns hoje em dia e devem continuar assim por um bom tempo. No entanto, a Fortinet tem me chamado a atenção pela forma como lida com essas falhas.

Vulnerabilidades Persistentes nos Dispositivos Fortigate

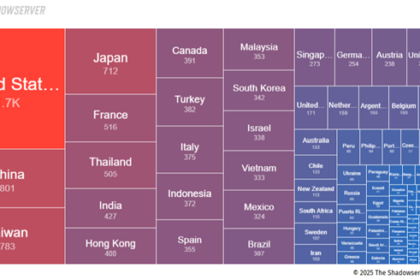

De acordo com Cybernews e The Hacker News, durante a exploração de vulnerabilidades já conhecidas nos dispositivos Fortigate, como CVE-2024-21762, CVE-2023-27997 e CVE-2022-42475, foram criados links simbólicos (symlinks) que garantem acesso contínuo, mesmo após a aplicação de correções (atualização). Um relatório da Shadowserver Foundation revelou que mais de 14.000 VPNs Fortinet (no dia 11 de Abril) ainda estavam comprometidas, expondo dados sensíveis e configurando um cenário de risco para organizações em todo o mundo.

Note que uma das vulnerabilidades foi divulgada há 3 anos…

Essa persistência demonstra uma falha significativa: os patches da Fortinet não foram projetados para eliminar completamente os vestígios de comprometimento, deixando sistemas vulneráveis mesmo após a “correção”.

Diante dos risco, a recomendação da CISA (Agência de Segurança de Infraestrutura e Cibersegurança dos EUA) é atualizar os dispositivos imediatamente, revisar as configurações e considerar medidas drásticas, como desativar o SSL-VPN, até que a atualização seja feita.

Análise Fortinet

A Fortinet divulgou uma análise em seu blog, mas apesar de mencionar esse link simbólico várias vezes, não foi divulgado nenhum indicador de comprometimento.

A mitigação, em algumas versões do firmware, é feita com a atualização (o link simbólico é apagado). Em outras a proteção fica com antivírus/IPS (se o recurso estiver licenciado e ativado…).

Aparentemente a Fortinet optou por não revelar os detalhes do link simbólico como forma de “proteger” a vulnerabilidade. Mas, considerando que a falha já estava sendo explorada ativamente, esconder essas informações não ajuda quem precisa se defender.

E o texto fala de transparência responsável…

Lições para o Futuro

Este caso da Fortinet serve como um alerta para empresas de cibersegurança e organizações que utilizam suas soluções. Aqui estão algumas lições importantes:

-

Patches Completos São Essenciais (por mais óbvio que seja): Atualizações de segurança devem abordar não apenas a vulnerabilidade inicial, mas também quaisquer vestígios deixados por atacantes, como backdoors ou links maliciosos.

-

Monitoramento Contínuo: As empresas precisam investir em monitoramento proativo para detectar atividades suspeitas, mesmo após a aplicação de patches.

-

Comunicação Transparente: A Fortinet poderia ter sido mais clara na análise, inclusive mostrando como verificar se o symlinks existe ou não no equipamento.

As vulnerabilidades representam um desafio crítico nos dias de hoje, e sua gestão exige atenção e comprometimento. As correções fornecidas pelos fabricantes devem ser eficazes e disponibilizadas com agilidade. Além disso, é essencial manter uma comunicação clara e transparente ao longo de todo o processo.

Até a próxima.

You must be logged in to post a comment.