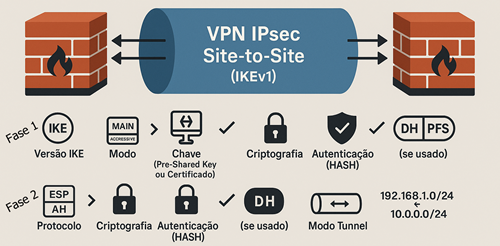

Para uma VPN site-to-site IPsec funcionar corretamente, os parâmetros das Fases 1 e 2 precisam estar perfeitamente alinhados nos dois lados da conexão. Se houver qualquer divergência, o túnel pode não subir — ou até subir, mas sem passar tráfego.

Neste post, vamos revisar o que precisa dar match nas duas fases.

Fase 1 – IKE (Internet Key Exchange)

Nesta etapa, os dois dispositivos (firewalls, roteadores ou appliances VPN) estabelecem um canal seguro para negociar os parâmetros da Fase 2. É aqui que ocorre a autenticação inicial e o acordo sobre os métodos de segurança.

Parâmetros obrigatórios que precisam dar match:

-

IKE Version: Ambos os lados devem a mesma versão (v1 ou v2).

-

Modo de negociação: Main Mode (mais seguro, com 6 mensagens) ou Aggressive Mode (mais rápido, com 3 mensagens, mas menos seguro). O modo deve ser o mesmo nos dois lados.

-

Método de Autenticação: Pode ser uma chave pré-compartilhada (Pre-Shared Key) ou certificados digitais. Se usar uma chave pré-compartilhada, ela deve ser idêntica em ambos os lados. No caso de certificados, eles devem ser configurados corretamente.

-

Algoritmo de Criptografia: Define como os dados do canal IKE serão criptografados. Exemplos comuns incluem AES-128, AES-256 ou o mais antigo 3DES. Ambos os lados devem usar o mesmo algoritmo.

-

Algoritmo de Autenticação (HASH): Garante a integridade dos dados. Opções típicas são SHA-1, SHA-256. Certifique-se de que ambos os dispositivos estão configurados com o mesmo.

-

Diffie-Hellman Group: Usado para a troca segura de chaves. Exemplos incluem Grupo 2 (1024 bits), Grupo 5 (1536 bits) ou Grupo 14 (2048 bits). Esse parâmetro deve ser igual.

Se qualquer um desses parâmetros estiver diferente, a Fase 1 não será concluída com sucesso.

Embora não seja obrigatório que coincida, é recomendado configurar o tempo de vida do Security Association (SA) IKE com o mesmo valor, para evitar renegociações desnecessárias. A configuração geralmente é em segundos.

Fase 2 – IPsec

Depois da Fase 1, os dispositivos negociam os parâmetros para proteger o tráfego de dados real.

Parâmetros obrigatórios que precisam dar match:

-

Protocolo de Segurança: Escolha entre ESP (Encapsulating Security Payload), que oferece criptografia e autenticação, ou AH (Authentication Header), que fornece apenas autenticação. Ambos os lados devem usar o mesmo protocolo.

-

Algoritmo de Criptografia (para ESP): Se usar ESP, o algoritmo de criptografia (ex.: AES-128, AES-256, 3DES) deve ser o mesmo nos dois lados.

-

Algoritmo de Autenticação (para ESP ou AH): Assim como na Fase 1, opções como SHA-1, SHA-256 ou MD5 devem coincidir.

-

Perfect Forward Secrecy (PFS) (opcional): Se ativado, o grupo Diffie-Hellman (ex.: Grupo 2, 5, 14) deve ser o mesmo em ambos os lados para garantir a segurança das chaves.

-

Modo de Encapsulamento: Geralmente, para VPNs site-to-site, usa-se o Tunnel Mode, que encapsula todo o pacote IP. O Transport Mode é mais comum em cenários host-to-host. Ambos os lados devem usar o mesmo modo.

-

Proxy-IDs (Traffic Selectors): Define quais sub-redes ou IPs serão protegidos pelo túnel (ex.: 192.168.1.0/24 para um lado e 10.0.0.0/24 para o outro). Esses seletores de tráfego devem ser espelhados corretamente, ou seja, a sub-rede local de um lado deve corresponder à sub-rede remota do outro.

Assim como na Fase 1, o Lifetime do SA (em segundos ou kilobytes) não precisa ser o mesmo dos dois lados, mas deve preferencialmente ser igual para evitar renegociações frequentes.

Outros Fatores Importantes

Além dos parâmetros das fases 1 e 2, há outros pontos que podem impactar o funcionamento da VPN:

-

Endereços IP dos Peers: Os IPs públicos dos dispositivos devem estar corretamente configurados e acessíveis.

-

NAT Traversal (NAT-T): Se houver NAT entre os dispositivos, o NAT-T (UDP 4500) deve estar habilitado.

-

Firewall: Libere as portas UDP 500 (IKE), UDP 4500 (NAT-T) e o protocolo ESP (ou AH) nas regras de firewall se houver um firewall entre os peers.

IKEv2

Para uma VPN site-to-site IPsec IKEv2 funcionar, os parâmetros que precisam coincidir (dar “match”) em ambas as extremidades nas fases 1 e 2 são semelhantes aos do IKEv1, mas com algumas diferenças devido à natureza simplificada e mais flexível do IKEv2.

O IKEv2 combina as fases em menos trocas de mensagens, mas ainda podemos pensar em termos de “Fase 1” (IKE_SA_INIT e IKE_AUTH) e “Fase 2” (CREATE_CHILD_SA). Vamos detalhar os parâmetros necessários.

Fase 1: IKE_SA_INIT e IKE_AUTH (Estabelecimento do SA IKE)

Na Fase 1, o IKEv2 estabelece o canal seguro de gerenciamento (IKE SA) e autentica os peers. Os seguintes parâmetros devem ser idênticos nos dois lados:

- Algoritmo de Criptografia

-

Algoritmo de Autenticação (Integridade/Hash)

-

Grupo Diffie-Hellman (DH)

-

Método de Autenticação

-

Propostas de Transform Sets

O tempo de vida do IKE SA (em segundos) não precisa ser idêntico, mas é recomendado configurar valores semelhantes para evitar renegociações frequentes.

Notas sobre IKEv2 na Fase 1:

-

IKEv2 não diferencia entre Main Mode e Aggressive Mode (como no IKEv1). Ele usa uma troca inicial mais eficiente (IKE_SA_INIT e IKE_AUTH).

-

NAT Traversal (NAT-T) é nativo no IKEv2 e ativado automaticamente se necessário (UDP 4500).

Fase 2: CREATE_CHILD_SA (Estabelecimento do SA IPsec)

Na Fase 2, o IKEv2 cria os SAs IPsec (Child SAs) para proteger o tráfego de dados. Os parâmetros que devem coincidir incluem:

- Protocolo de Segurança

-

Algoritmo de Criptografia (para ESP)

-

Algoritmo de Autenticação (para ESP ou AH)

-

Perfect Forward Secrecy (PFS) (opcional, se usado precisa ser o mesmo dos dois lados)

-

Modo de Encapsulamento (Tunnel Mode – padrão para site-to-site, ou Transport Mode)

Lfietime e Traffic Selectors

-

Traffic Selectors (TS): As sub-redes ou IPs de origem e destino (ex.: 192.168.1.0/24 para um lado e 10.0.0.0/24 para o outro) devem corresponder. No IKEv2, os Traffic Selectors são mais flexíveis e podem ser negociados, mas precisam ser compatíveis.

-

Lifetime do SA (opcional): O tempo de vida do Child SA (em segundos ou kilobytes) deve preferencialmente ser igual para evitar renegociações.

Resumo: VPNs não perdoam divergências.

Mesmo uma pequena diferença — como um SHA256 de um lado e um SHA1 do outro — já é suficiente para impedir que o túnel funcione. Por isso, revisar os dois lados da configuração é essencial para o sucesso da VPN.

Até a próxima

You must be logged in to post a comment.