O grupo de ransomware LockBit, um dos mais notórios do mundo, está de volta aos holofotes da cibersegurança, mas não pelos motivos que gostaria. Em 7 de maio de 2025, uma série de posts no X revelou que o grupo foi hackeado e teve seu site desfigurado, marcando mais um capítulo na saga de um dos maiores operadores de ransomware da atualidade.

Com base nos tweets, vamos analisar o que aconteceu, quem pode estar por trás disso e o que isso significa para o cenário de cibersegurança.

Quem é o LockBit?

O LockBit é um grupo de cibercriminosos que opera no modelo de ransomware as a service (RaaS), fornecendo ferramentas a afiliados que atacam organizações em troca de uma parte dos lucros. Desde 2019, o grupo foi responsável por milhares de ataques em mais de 120 países, afetando empresas, escolas, hospitais e governos. Estima-se que o LockBit tenha extorquido mais de US$100 milhões de suas vítimas, usando táticas de dupla extorsão: criptografando dados e ameaçando vazar informações sensíveis caso o resgate não seja pago.

Em fevereiro de 2024, o grupo sofreu um duro golpe com a Operação Cronos, uma ação coordenada liderada pela Agência Nacional de Crime do Reino Unido (NCA), com apoio do FBI e outras agências internacionais. A operação apreendeu servidores, sites na dark web e mais de 1.000 chaves de descriptografia, permitindo que vítimas recuperassem seus dados.

Apesar disso, o LockBit tentou se reerguer, operando com capacidade reduzida, e seu líder, Dmitry Khoroshev (conhecido como LockBitSupp), foi identificado e sancionado em maio de 2024, com uma recompensa de US$10 milhões por sua captura.

O Novo Incidente: LockBit Hackeado e Desfigurado

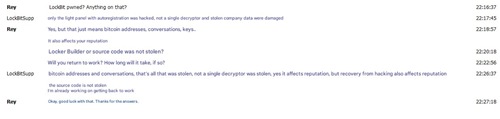

No dia 7 de maio de 2025, o usuário @ReyXBF publicou no X uma série de posts que detalham um novo ataque contra o LockBit. O primeiro tweet, às 20:53 UTC, afirma: “So LockBit just got pwned … xD”, acompanhado de uma captura de tela do site do grupo na dark web.

A página foi desfigurada com uma mensagem que, curiosamente, é idêntica à usada em um ataque anterior contra o grupo de ransomware Everest, cujo site na dark web foi desativado em 7 de abril de 2025 após uma desfiguração semelhante.

Os posts seguintes de @ReyXBF trazem mais detalhes. Uma análise de um despejo de banco de dados (database dump) indica que o LockBit foi comprometido por volta de 29 de abril de 2025, mas a desfiguração pública só ocorreu em 7 de maio. Isso sugere que os invasores tiveram acesso por cerca de uma semana antes de tornarem o ataque visível.

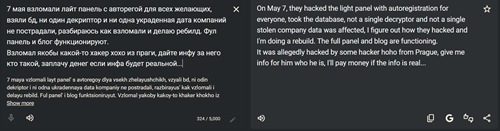

Além disso, o canal de Telegram de LockBitSupp, que estava inativo há um mês, atualizou seu status para “visto recentemente”, indicando que o líder do grupo tornou-se ativo. A mensagem traduzida de LockBitSupp, compartilhada por @ReyXBF, minimiza o impacto do ataque, alegando que o grupo permanece operacional e que a desfiguração foi apenas uma tentativa de “assustar” seus afiliados.

Quem Está Por Trás do Ataque?

Aparentemente um hacker de Praga foi o responsável, e o grupo Lockbit oferta recompensa para quem informar quem é o responsável.

O Cenário Mais Amplo: Ransomware Sob Pressão

Esse incidente ocorre em um momento em que o ecossistema de ransomware enfrenta pressão crescente. A desfiguração do site do Everest e a queda nos pagamentos de extorsão em 2024, conforme relatado pela Chainalysis, indicam que operações de aplicação da lei e outras ações disruptivas podem estar começando a surtir efeito. Governos, como o do Reino Unido, estão considerando medidas mais duras, como proibir o pagamento de resgates por órgãos do setor público e exigir que todas as vítimas reportem incidentes, na tentativa de sufocar financeiramente os grupos de ransomware.

No entanto, a resiliência de grupos como o LockBit mostra que a luta está longe de terminar. Esses grupos frequentemente se reestruturam sob novos nomes ou marcas, como já fizeram REvil e Conti no passado. Além disso, a operação na Rússia, fora do alcance de autoridades ocidentais, dá ao LockBit e a outros uma vantagem significativa.

O Que as Organizações Podem Fazer?

Para empresas e organizações, o risco de ransomware continua alto, e o caso LockBit serve como um lembrete da importância de medidas preventivas.

Aqui estão algumas recomendações:

-

Atualize Sistemas Regularmente: O LockBit já explorou vulnerabilidades conhecidas, como a CVE-2023-3824 no PHP, para invadir sistemas. Manter softwares atualizados é essencial.

-

Faça Backups Seguros: Backups offline podem ajudar a recuperar dados sem a necessidade de pagar resgates.

-

Treine Sua Equipe: O phishing é uma das principais portas de entrada para ransomware. Treinamento contra engenharia social pode prevenir ataques.

-

Invista em Segurança: Soluções de endpoint, podem detectar e bloquear ameaças.

Até a próxima

You must be logged in to post a comment.