Uma nova campanha de spam está mirando usuários brasileiros, explorando ferramentas legítimas de monitoramento e gerenciamento remoto (RMM) para comprometer sistemas. Desde janeiro de 2025, segundo a Cisco Talos, criminosos utilizam o sistema de notas fiscais eletrônicas (NF-e) como isca para enganar vítimas. Portanto, entender essa ameaça é essencial para proteger sua empresa.

Como Funciona o Ataque?

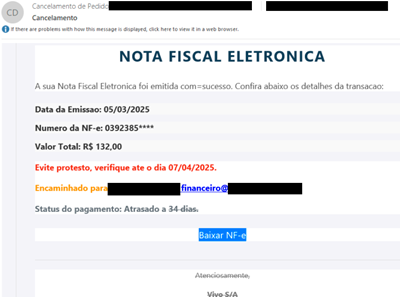

Os cibercriminosos enviam e-mails falsos, muitas vezes se passando por instituições financeiras ou operadoras de telefonia. Esses e-mails alegam pendências em pagamentos ou recibos, induzindo o usuário a clicar em links maliciosos hospedados no Dropbox. Assim, ao clicar, a vítima baixa arquivos executáveis, como “AGENT_NFe_<random>.exe”, que instalam ferramentas RMM, como PDQ Connect e N-able Remote Access.

Além disso, os atacantes exploram períodos de teste gratuitos de 15 dias dessas ferramentas. Eles criam contas de teste com e-mails descartáveis, garantindo acesso remoto completo aos sistemas infectados.

Dessa forma, conseguem monitorar telas, executar comandos e até desativar softwares de segurança, muitas vezes dias após a infecção inicial.

Quem Está por Trás?

A Cisco Talos aponta, com alta confiança, que os responsáveis são corretores de acesso inicial (IABs). Esses grupos comprometem redes e vendem o acesso a outros criminosos, como operadores de ransomware. Curiosamente, a campanha foca em alvos no Brasil, incluindo instituições educacionais e governamentais, mas pode se expandir para outras regiões.

Impactos e Riscos

Uma vez instaladas, as ferramentas RMM fornecem aos atacantes controle total, funcionando como portas dos fundos. Por exemplo, eles podem roubar dados, instalar mais malware ou desativar defesas. Como o tráfego gerado se mistura a comunicações HTTPS legítimas, a detecção é desafiadora. Além disso, a ausência de comportamento pós-infecção imediato dificulta a identificação precoce.

Como se Proteger?

Para evitar ser vítima, adote estas medidas práticas:

-

Verifique e-mails com atenção: Desconfie de mensagens sobre faturas ou pendências, especialmente com links ou anexos.

-

Restrinja instalações: Limite a instalação de softwares a fontes confiáveis e monitore tentativas de download.

-

Use soluções de segurança robustas: Ferramentas como Cisco Secure Endpoint e Secure Email podem bloquear atividades maliciosas.

-

Eduque sua equipe: Treinamentos regulares ajudam a identificar tentativas de phishing.

Por fim, manter sistemas atualizados e implementar autenticação multifator reduz significativamente os riscos.

O Futuro da Ameaça

Embora a campanha esteja focada no Brasil, suas táticas podem evoluir. Afinal, o uso de ferramentas legítimas para burlar defesas é uma tendência crescente. Portanto, a vigilância contínua e a adoção de boas práticas de cibersegurança são cruciais para empresas de todos os tamanhos.

Mais informações no post do Talos.

Até a próxima.

You must be logged in to post a comment.