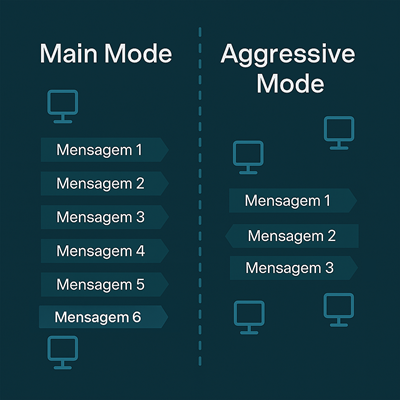

O IKE (Internet Key Exchange) versão 1 é usado para estabelecer associações de segurança no IPsec. Ele opera em duas fases, e a Fase 1 pode usar dois modos: Main Mode (6 mensagens) ou Aggressive Mode (3 mensagens). Vamos detalhar cada um!

Main Mode: 6 Mensagens (Seguro e Detalhado)

O Main Mode é mais seguro, pois as identidades são enviadas após a criptografia estar ativa, protegendo contra eavesdroppinge, e negocia parâmetros de forma estruturada. Ele usa 6 mensagens para estabelecer uma SA (Security Association) da Fase 1.

-

Mensagem 1 (Iniciador → Respondedor): O iniciador envia propostas de políticas de segurança (algoritmos de criptografia, hash, autenticação, grupo Diffie-Hellman, etc.). Exemplo: “Quero AES-256, SHA-1, DH Group 2.”

-

Mensagem 2 (Respondedor → Iniciador): O respondedor escolhe uma proposta compatível e responde com sua aceitação. Exemplo: “Ok, vou com AES-256, SHA-1, DH Group 2.”

-

Mensagem 3 (Iniciador → Respondedor): O iniciador envia sua chave pública Diffie-Hellman (gerada a partir do grupo negociado) e um nonce (número aleatório para prevenir ataques de repetição).

-

Mensagem 4 (Respondedor → Iniciador): O respondedor responde com sua chave pública Diffie-Hellman e seu próprio nonce. Nesse ponto, as chaves DH são trocadas, permitindo calcular uma chave secreta compartilhada.

-

Mensagem 5 (Iniciador → Respondedor): O iniciador envia sua identidade (ID, como endereço IP ou nome) e prova de autenticação (ex.: assinatura digital ou hash de pré-compartilhamento). Essa mensagem é criptografada com a chave compartilhada.

-

Mensagem 6 (Respondedor → Iniciador): O respondedor envia sua identidade e prova de autenticação, também criptografada. Após essa troca, a SA da Fase 1 está estabelecida, pronta para a Fase 2.

Aggressive Mode: 3 Mensagens (Rápido, mas Menos Seguro)

O Aggressive Mode é mais rápido, mas menos seguro, pois as identidades são enviadas em texto claro, tornando o Aggressive Mode vulnerável a ataques de interceptação. Ele usa 3 mensagens para estabelecer a SA da Fase 1.

-

Mensagem 1 (Iniciador → Respondedor): O iniciador envia tudo de uma vez: propostas de políticas, chave pública Diffie-Hellman, nonce, sua identidade e prova de autenticação. Exemplo: “Aqui está tudo: AES-256, DH Group 2, minha ID e hash.”

-

Mensagem 2 (Respondedor → Iniciador): O respondedor escolhe uma proposta, envia sua chave pública Diffie-Hellman, nonce, identidade e prova de autenticação. A chave compartilhada é calculada após essa mensagem.

-

Mensagem 3 (Iniciador → Respondedor):

O iniciador confirma a autenticação do respondedor, finalizando a SA da Fase 1. Essa mensagem é mais uma confirmação, garantindo que ambas as partes estão sincronizadas.

Main Mode vs. Aggressive Mode: Qual Escolher?

-

Main Mode: Ideal para cenários onde segurança é prioridade. Mais lento, mas protege identidades.

-

Aggressive Mode: Usado em situações que exigem rapidez (ex.: conexões dial-up antigas). Menos seguro, evite em redes não confiáveis.

O IKEv1 está obsoleto em muitos cenários, considere usar IKEv2, que é mais eficiente e seguro!

O que achou? Já configurou túneis IPsec com IKEv1? Conta nos comentários!

Até a próxima.

You must be logged in to post a comment.