Recentemente, pesquisadores da Akamai trouxeram à tona uma vulnerabilidade crítica no Active Directory (AD), envolvendo o abuso de contas DMSA (Delegated Machine Account). Neste post, vamos explorar como esse mecanismo pode ser explorado para escalada de privilégios, os riscos associados e as medidas de mitigação.

Nosso objetivo é esclarecer o tema de forma direta e ajudar você a fortalecer a segurança do seu ambiente.

O que são contas DMSA e por que são alvos?

Contas DMSA são usadas no Active Directory para delegar a autenticação de máquinas em cenários específicos, como na integração com serviços de terceiros. Elas funcionam como uma ponte de confiança, permitindo que sistemas interajam sem intervenção humana. No entanto, essa funcionalidade abre portas para atacantes.

Se um invasor obtém acesso a uma conta DMSA, ele pode manipular permissões e escalar privilégios dentro da rede. Isso acontece porque muitas vezes essas contas possuem configurações padrão vulneráveis ou permissões excessivas.

Além disso, a falta de monitoramento adequado agrava o problema. Muitas empresas não revisam regularmente as permissões associadas a essas contas. Assim, um atacante pode explorar brechas sem ser detectado por longos períodos. O risco é real e exige atenção imediata dos times de segurança.

Como o ataque funciona na prática?

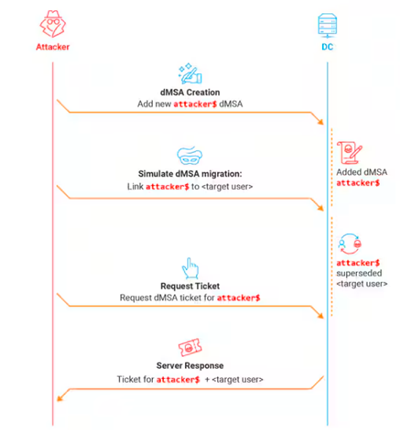

O processo de abuso de DMSA segue etapas claras. Primeiro, o atacante identifica uma conta DMSA com permissões elevadas ou mal configuradas. Em seguida, ele utiliza ferramentas específicas para extrair credenciais ou forçar autenticações. Por exemplo, técnicas como o ataque Kerberoasting podem revelar hashes de senhas associados a essas contas. Depois, com acesso às credenciais, o invasor cria novos objetos no Active Directory, como contas de administrador, garantindo controle total.

Portanto, o impacto desse tipo de ataque é devastador. Um único ponto de falha pode comprometer toda a infraestrutura de TI. É crucial entender que o sucesso desse método depende de falhas humanas, como a má gestão de permissões. Então, a prevenção começa com boas práticas de configuração e auditoria.

Mitigação: Como proteger seu Active Directory?

Felizmente, existem passos práticos para minimizar os riscos. Comece revisando todas as contas DMSA no seu ambiente e limitando suas permissões ao mínimo necessário. Além disso, implemente monitoramento contínuo para detectar atividades suspeitas, como tentativas de autenticação fora do padrão. Ferramentas de SIEM podem ajudar nesse processo, alertando sobre anomalias em tempo real.

Outro ponto importante é a educação da equipe. Treine os administradores para identificar configurações vulneráveis e seguir as melhores práticas. Por fim, considere aplicar políticas de segurança como o princípio do menor privilégio e a rotação regular de credenciais. Dessa forma, você reduz drasticamente as chances de um ataque bem-sucedido. Afinal, a segurança de TI é um esforço contínuo, e cada medida conta.

Fique um passo à frente dos atacantes

O abuso de contas DMSA no Active Directory é uma ameaça séria, mas não intransponível. Compreender como os atacantes operam e implementar defesas robustas são ações essenciais para proteger sua organização. Portanto, não espere um incidente para agir. Revise suas configurações hoje mesmo e fortaleça seu ambiente contra essa e outras vulnerabilidades.

A segurança do seu Active Directory depende de vigilância constante e proatividade.

Mais informações:

You must be logged in to post a comment.