O IKEv2 (Internet Key Exchange versão 2) é amplamente usado para configurar VPNs site-to-site seguras com IPsec. Ele é mais eficiente e robusto que o IKEv1, utilizando menos mensagens para estabelecer túneis seguros. Vamos detalhar o processo de troca de mensagens para criar uma VPN site-to-site.

Visão Geral do IKEv2

No IKEv2, a configuração da VPN ocorre em duas fases principais:

-

Fase 1: Estabelece uma SA (Security Association) IKE, criando um canal seguro para negociações.

-

Fase 2: Cria SAs IPsec para proteger o tráfego de dados entre os sites.

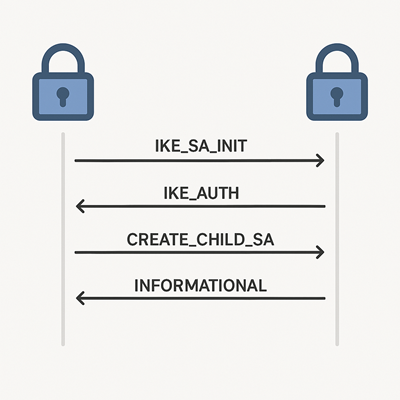

Diferente do IKEv1, o IKEv2 usa pares de mensagens (request/response) chamados exchanges. Para uma VPN site-to-site, dois exchanges principais são usados: IKE_SA_INIT e IKE_AUTH.

Exchange 1: IKE_SA_INIT (2 Mensagens)

O IKE_SA_INIT negocia os parâmetros criptográficos e estabelece a base para a SA IKE.

Mensagem 1 (Iniciador → Respondedor):

-

Propostas de algoritmos (ex.: AES-256, SHA-256, grupo Diffie-Hellman).

-

Sua chave pública Diffie-Hellman (DH).

-

Um nonce (número aleatório para prevenir ataques de repetição).

-

Exemplo: “Quero AES-256, SHA-256, DH Group 14, aqui está minha chave DH e nonce.”

Mensagem 2 (Respondedor → Iniciador):

-

A proposta selecionada.

-

Sua chave pública Diffie-Hellman.

-

Seu próprio nonce.

Após essa troca, ambas as partes calculam a chave secreta compartilhada (usando DH) e estabelecem a SA IKE.

-

Exemplo: “Aceito AES-256, SHA-256, DH Group 14, aqui está minha chave DH e nonce.”

A SA IKE está pronta, e todas as mensagens subsequentes serão criptografadas e autenticadas usando essa chave compartilhada.

Exchange 2: IKE_AUTH (2 Mensagens)

O IKE_AUTH autentica as partes, troca identidades e configura a primeira SA IPsec (Child SA) para o tráfego da VPN.

Mensagem 3 (Iniciador → Respondedor):

-

Sua identidade (ex.: endereço IP ou nome do site).

-

Prova de autenticação (ex.: chave pré-compartilhada ou certificado digital).

-

Configurações da Child SA (propostas para algoritmos IPsec, redes locais/remotas a serem protegidas).

-

Exemplo: “Sou o Site A, aqui está meu certificado e quero proteger a rede 192.168.1.0/24 para 192.168.2.0/24.”

Mensagem 4 (Respondedor → Iniciador):

-

Sua identidade.

-

Sua prova de autenticação.

-

Confirmação da Child SA (algoritmos IPsec e redes protegidas).

-

Exemplo: “Sou o Site B, aceito sua configuração, aqui está meu certificado.”

A primeira Child SA é estabelecida, permitindo que o tráfego entre as redes dos dois sites seja criptografado e protegido pelo IPsec.

Exchanges Adicionais (Opcional)

-

CREATE_CHILD_SA: Usado para criar SAs IPsec adicionais (ex.: para outras subnets) ou para renovar chaves (rekeying). Envolve um par de mensagens semelhante ao IKE_AUTH, mas focado apenas na Child SA.

-

INFORMATIONAL: Usado para mensagens de controle, como notificar erros ou encerrar a VPN.

Por que o IKEv2 é Ideal para VPNs Site-to-Site?

-

Eficiência: Apenas 4 mensagens principais (vs. 6 no IKEv1 Main Mode).

-

Segurança: Identidades são protegidas (enviadas criptografadas após IKE_SA_INIT).

-

Flexibilidade: Suporta autenticação via chaves pré-compartilhadas, certificados ou EAP.

-

Resiliência: Lida bem com interrupções de rede e NAT traversal.

-

Dica Prática: Certifique-se de que os relógios dos dispositivos estejam sincronizados (para certificados) e que as subnets das redes não se sobreponham!

Já configurou uma VPN site-to-site com IKEv2? Compartilhe suas experiências nos comentários!

You must be logged in to post a comment.