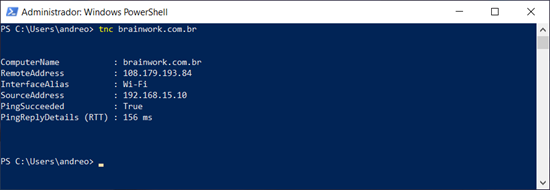

Quem trabalha com rede e firewall está acostumado a usar o Telnet e o Ping para testes...

Que tal ganhar treinamento e voucher para prova Cisco CyberOps ou Security? Para isso, até 30 de...

Ontem conversei com o Diego, do sempre recomendado RotaDefault. Falamos sobre blogs, carreira, tecnologia e como as...

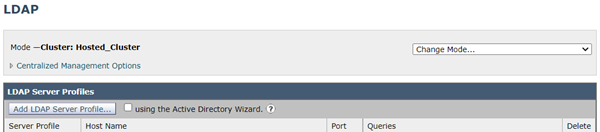

No post anterior vimos como configurar um LDAP Profile para fazer consultas e verificar se a conta...

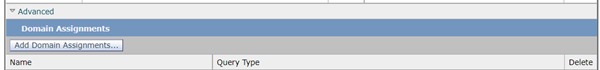

O Cisco Secure Email (anteriormente conhecido como Email Security Appliance, ou Cloud Email Security, e muito anteriormente...

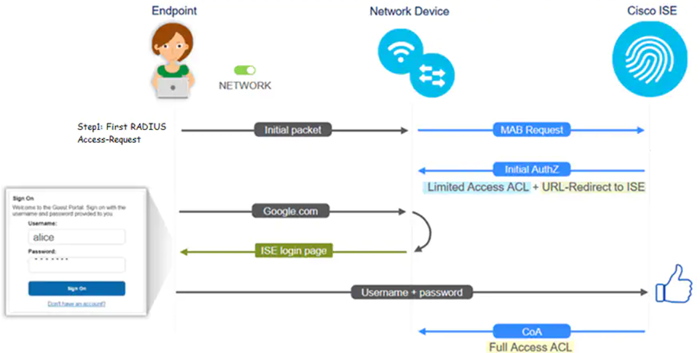

Access-list pode ser um tópico complicado no mundo de redes. As ACLs comuns, para controle de acesso,...