Quando eu comecei na área de redes estava ficando popular o PoE – Power over Ethernet, conforme...

Os appliances Firepowers 2100, 4100 e 9300 possuem uma espécie de hypervisor, análogo ao VMware ESXi. Este...

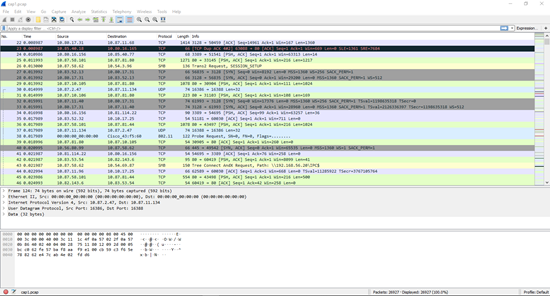

Uma funcionalidade que gosto bastante no IOS-XE (também disponível nos IOSs mais novos) é o Embedded Packet...

O Cisco Cloud Services Router (CSR) 1000v é um roteador virtual que pode rodar em VMWare, Citrix,...

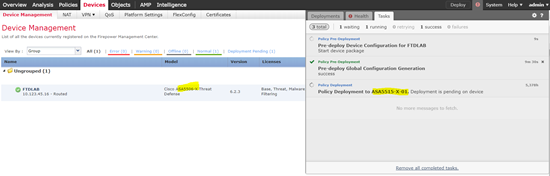

A Cisco tem se esforçado para resolver os bugs no Firepower/FTD/FMC/FDM, mas apesar da melhoria ainda temos...

Podemos configurar DHCP Server nos roteadores (e até nos switches) Cisco, e isso não é nenhuma novidade....