Cisco ISE–ACL Redirect nos switches e WLAN Controllers

segunda-feira, 04 abril 2022

by André Ortega

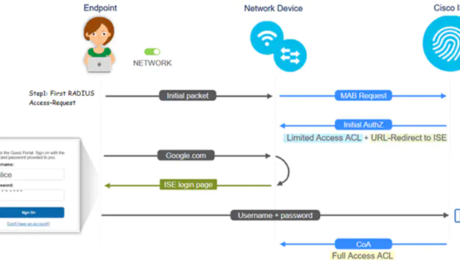

Access-list pode ser um tópico complicado no mundo de redes. As ACLs comuns, para controle de acesso, normalmente são simples, mas realmente tem casos de uso mais complexos. Um destes casos que pode confundir bastante, é quando usamos access-lists para fazer o redirecionamento em implantações do Cisco ISE. Neste caso precisamos de ACLs nos switches

- Published in Cisco, Configuração, Security

Reorganizando access-lists em switches e roteadores

quarta-feira, 29 maio 2013

by André Ortega

Como sabemos, nos switches e roteadores Cisco a partir da versão 12.2(14)S é possível editar uma access-list (seja nomeada ou numerada), inserindo ou removendo entradas específicas. Mas além disso, também é possível reorganizar a sequência das linhas após a edição, deixando sua configuração sempre organizada. Para isso basta usar o comando ip access-list resequence, como

Editor e Simulador de access-list

quinta-feira, 04 fevereiro 2010

by André Ortega

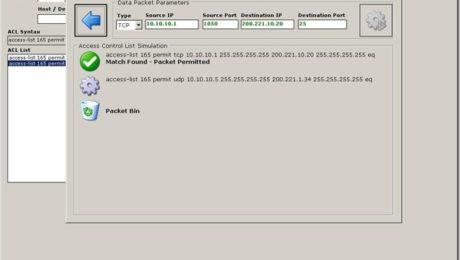

Para quem dificuldade em criar access-lists ou apenas para conferir o resultado da ACL antes de aplicá-la, uma boa opção é o Cisco ACL Editor and Simulator (que não é desenvolvido pela Cisco). Com este programa inserimos as informações e ele cria a ACL. Além de criar, também é possível verificar o que acontecerá com

- Published in Network

Object Groups para ACLs

terça-feira, 06 janeiro 2009

by André Ortega

Assim como nos firewalls, a partir da versão 12.4(20)T, é possível criar nos rotadores Cisco grupos com hosts ou serviços para serem utilizados nas access-list. Por exemplo, podemos criar um grupo com os servidores FTP e um grupo com os serviços que estes servidores podem acessar. Depois basta utilizá-los nas ACLs. A grande vantagem dos

Editando ACL numerada

sexta-feira, 28 novembro 2008

by André Ortega

Access-lists são com certeza umas das features mais utilizadas nos roteadores. Servem para bloquear/liberar tráfego que passa pelo roteador, escolher as redes que passarão por NAT, que tráfego será criptografado em uma VPN, quais rotas serão distribuídas por um determinado protocolo de roteamento e podem ainda ser utilizadas em uma infinidade de situações. Podemos dividir