E lá vamos nós novamente…

Agora é a vez da Cisco, que anunciou vulnerabilidades que permitem acessos administrativos não autorizados nas WLAN Controllers e no ISE.

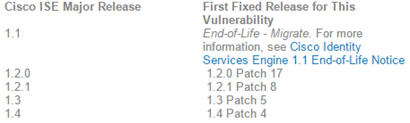

A Cisco divulgou dia 13 de janeiro uma vulnerabilidade, encontrada pela própria empresa, no ISE (versão 1.1 ou posterior, 1.2.0 até patch 16, 1.2.1 até patch 7, 1.3 até patch 4, e 1.4 até patch 3) que permite acesso ao portal administrativo do produto.

A única solução para o problema é a instalação do patch com a correção (veja abaixo).

As informações sobre este problema estão no CVE-2015-6323, classificado com criticidade 10 (máxima).

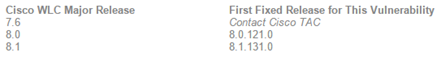

Já o CVE-2015-6314, divulgado no último dia 16, trata de problema na WLC (criticidade 10). Segundo o descritivo as controladoras 2500, 5500, 7500, 8500 e Virtual, com código versão 7.6.120.0 ou posterior, 8.0 ou superior, e 8.1 ou acima, foram afetadas com a vulnerabilidade que permite acesso a administração do equipamento sem a necessidade de se autenticar.

Para corrigir o problema, encontrado pela Cisco, os equipamentos devem ser atualizados.

Bonus Track (Access-points 1800 também com problema)

Ainda no dia 13 a Cisco publicou que os novos access-points 1830e, 1830i, 1850e e 1850i possuem uma conta padrão, que permite acesso aos equipamentos (sem privilégio total).

Assim como nos produtos acima, a solução para a vulnerabilidade nestes access-points é a atualização do software.

Este problema está registrado no CVE-2015-6336.

Auditoria interna analisa softwares

Os anúncios acima ocorreram após a Cisco divulgar, em dezembro, que iniciaria uma auditoria interna em seus softwares.

A empresa tomou esta iniciativa após falha divulgada no software da Juniper (que permite acesso não autorizado) e muitos clientes questionarem se o mesmo poderia ocorrer com a Cisco.

Até a próxima.