Access-list dinâmica (Lock-and-Key)

quarta-feira, 26 agosto 2009

by André Ortega

Access-lists dinâmicas são ferramentas interessantes, que podem, por exemplo, nos permitir identificar o usuário antes de dar acesso a um determinado recurso (Lock-and-key). Com o Lock-and-key configurado, o usuário pode ter acesso a uma host ou rede que era bloqueado inicialmente. Para isso o usuário deve primeiro se autenticar no roteador, via Telnet. Após autenticado

- Published in Configuração, Network, Security

NAT – Network Address Translation: Parte 1 – Conceitos

sexta-feira, 21 agosto 2009

by Rafael Leão

Com o crescimento dos usuários da internet a partir dos anos ’90, tudo indicava que o range de endereços que o IPv4 disponibiliza não seria suficiente para todos os usuários e organizações; então, sentiu-se a necessidade de aumentar o espaço de endereçamento. Partindo desta idéia, duas soluções principais foram criadas: IPv6, e o NAT (obs.:

Salvando a configuração no PC

terça-feira, 04 agosto 2009

by André Ortega

Acho que todo mundo sabe a importância de fazer backups periódicos das configurações dos equipamentos de rede. Com esta prática podemos voltar as configurações rapidamente, caso um problema ocorra, diminuindo consideravelmente o downtime da rede. A maneira mais fácil de salvar as configurações é através dos emuladores de terminais, como o Hyper Terminal e Tera

- Published in Network

Teclas de atalho no IOS

sexta-feira, 31 julho 2009

by André Ortega

Quando fiz a prova do CCNA, há alguns anos atrás, era parte do conteúdo a ser estudado as teclas de atalho do IOS. Até caiu na minha prova uma questão do tipo: “Você conectou-se em um roteador e no modo de configuração global digitou um determinado comando. No entanto não era o que você precisava,

ACL Reflexiva

terça-feira, 28 julho 2009

by Rafael Leão

Feature do Cisco IOS introduzida na versão 11.3, tem a capacidade de filtrar o tráfego baseada nas informações da camada de sessão do modelo OSI, e não somente portas TCP/UDP e endereço IP; ou seja, se os comunicantes alterarem as portas de comunicação durante a conexão, as informações da sessão permitem o tráfego, e associam

- Published in Configuração, Network, Security

Tagged under:

ip access-list ; reflexive acl ;

Configurando usuário e senha para o roteador

segunda-feira, 27 julho 2009

by André Ortega

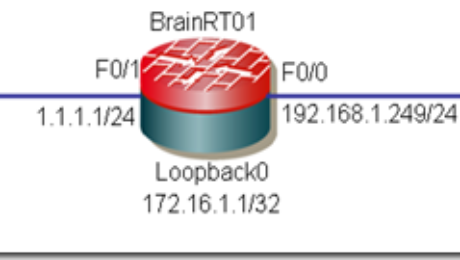

O básico para autenticação do acesso remoto a um roteador é a senha de enable, e a senha especificada para o método de acesso (console, auxiliar, Telnet, SSH,…). Assim normalmente é configurado o seguinte: Exemplo: configuração sem a verificação de usuário para acesso Telnet: ! Entre no modo de configuração global BrainRT01#conf t ! Crie

- Published in Network