NAT Parte 2: Configuração de NAT Estático

sexta-feira, 11 setembro 2009

by Rafael Leão

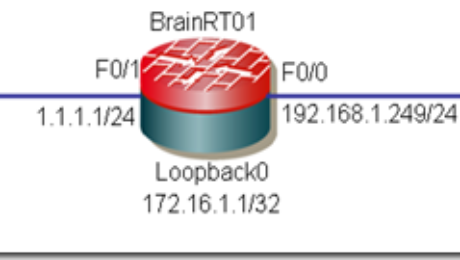

No segundo post sobre NAT, será mostrada a configuração do NAT estático, onde o usuário por trás de BrainRT, irá acessar o servidor remoto 199.19.9.1. Neste exemplo, o host interno 10.10.10.1 será representado globalmente pelo IP 200.20.20.3. Este tipo de NAT é muito útil quando um host necessita ser acessado de fora da organização. Esta

- Published in Configuração, Network, Security

Fazendo o ASA aparecer em um tracert/traceroute

quarta-feira, 09 setembro 2009

by André Ortega

Por razões de segurança, o ASA/PIX não aparece quando fazemos um tracert (ou traceroute). Ele fica “invisível” para este tipo de tráfego deixando o pacote passar sem decrementar o TTL. Exemplo: Com a configuração padrão o usuário não consegue ver o ASA como um dos “hops”. C:\>tracert 200.221.11.100 Rastreando a rota para brahms.uol.com.br [200.221.11.100] com

- Published in Security

Access-list dinâmica (Lock-and-Key)

quarta-feira, 26 agosto 2009

by André Ortega

Access-lists dinâmicas são ferramentas interessantes, que podem, por exemplo, nos permitir identificar o usuário antes de dar acesso a um determinado recurso (Lock-and-key). Com o Lock-and-key configurado, o usuário pode ter acesso a uma host ou rede que era bloqueado inicialmente. Para isso o usuário deve primeiro se autenticar no roteador, via Telnet. Após autenticado

- Published in Configuração, Network, Security

NAT – Network Address Translation: Parte 1 – Conceitos

sexta-feira, 21 agosto 2009

by Rafael Leão

Com o crescimento dos usuários da internet a partir dos anos ’90, tudo indicava que o range de endereços que o IPv4 disponibiliza não seria suficiente para todos os usuários e organizações; então, sentiu-se a necessidade de aumentar o espaço de endereçamento. Partindo desta idéia, duas soluções principais foram criadas: IPv6, e o NAT (obs.:

Recuperando a Pre-Shared-Key da VPN no PIX/ASA

segunda-feira, 17 agosto 2009

by André Ortega

As VPNs IPSec no PIX/ASA são criadas com base em grupos, e antes do usuário se autenticar o grupo deve ser autenticado. Para isso é configurado no servidor VPN (PIX/ASA) e no client (instalado no computador) o nome e a senha do grupo (Pre-Shared-Key). Por segurança, após a Pre-Shared-Key do grupo VPN ser configurada ela

ACL Reflexiva

terça-feira, 28 julho 2009

by Rafael Leão

Feature do Cisco IOS introduzida na versão 11.3, tem a capacidade de filtrar o tráfego baseada nas informações da camada de sessão do modelo OSI, e não somente portas TCP/UDP e endereço IP; ou seja, se os comunicantes alterarem as portas de comunicação durante a conexão, as informações da sessão permitem o tráfego, e associam

- Published in Configuração, Network, Security

Tagged under:

ip access-list ; reflexive acl ;