Quantidade de regras no firewall Cisco

quinta-feira, 09 fevereiro 2023

by André Ortega

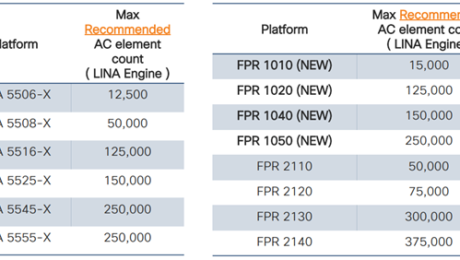

Quantas regras tenho no meu firewall? Quantas regras meu firewall suporta? Vez ou outra recebo essas perguntas, e para facilitar (pra mim pelo menos), vou deixar algumas informações neste post. Primeiro, no caso dos firewalls Cisco com software FTD, não temos nenhuma limitação “hardcoded”. O que temos são recomendações com base nos testes feito pela

- Published in Cisco, Informação, Security

Configurando logging nas access-lists (Cisco ASA)

sexta-feira, 06 novembro 2015

by André Ortega

No Cisco ASA cada entrada em uma access-list, chamada ACE – Access Control Entry, pode gerar log. Por padrão, quando o tráfego é negado por uma ACE de uma access-list extendida (ou Webtype ACE) é gerada uma mensagem syslog (106023), como no exemplo abaixo: ACE: access-list inside_access_in line 1 deny ip host 10.123.45.20 any Log:

- Published in Cisco, Configuração, Security

Reorganizando access-lists em switches e roteadores

quarta-feira, 29 maio 2013

by André Ortega

Como sabemos, nos switches e roteadores Cisco a partir da versão 12.2(14)S é possível editar uma access-list (seja nomeada ou numerada), inserindo ou removendo entradas específicas. Mas além disso, também é possível reorganizar a sequência das linhas após a edição, deixando sua configuração sempre organizada. Para isso basta usar o comando ip access-list resequence, como

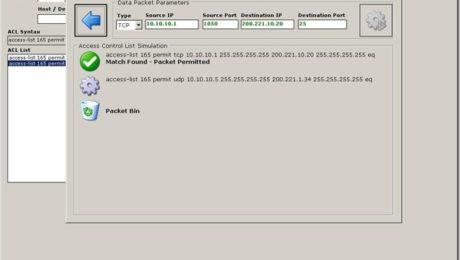

Editor e Simulador de access-list

quinta-feira, 04 fevereiro 2010

by André Ortega

Para quem dificuldade em criar access-lists ou apenas para conferir o resultado da ACL antes de aplicá-la, uma boa opção é o Cisco ACL Editor and Simulator (que não é desenvolvido pela Cisco). Com este programa inserimos as informações e ele cria a ACL. Além de criar, também é possível verificar o que acontecerá com

- Published in Network

Access-list dinâmica (Lock-and-Key)

quarta-feira, 26 agosto 2009

by André Ortega

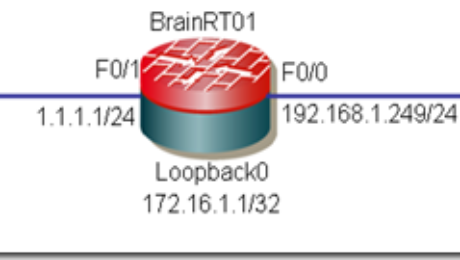

Access-lists dinâmicas são ferramentas interessantes, que podem, por exemplo, nos permitir identificar o usuário antes de dar acesso a um determinado recurso (Lock-and-key). Com o Lock-and-key configurado, o usuário pode ter acesso a uma host ou rede que era bloqueado inicialmente. Para isso o usuário deve primeiro se autenticar no roteador, via Telnet. Após autenticado

- Published in Configuração, Network, Security

Object Groups para ACLs

terça-feira, 06 janeiro 2009

by André Ortega

Assim como nos firewalls, a partir da versão 12.4(20)T, é possível criar nos rotadores Cisco grupos com hosts ou serviços para serem utilizados nas access-list. Por exemplo, podemos criar um grupo com os servidores FTP e um grupo com os serviços que estes servidores podem acessar. Depois basta utilizá-los nas ACLs. A grande vantagem dos

- 1

- 2