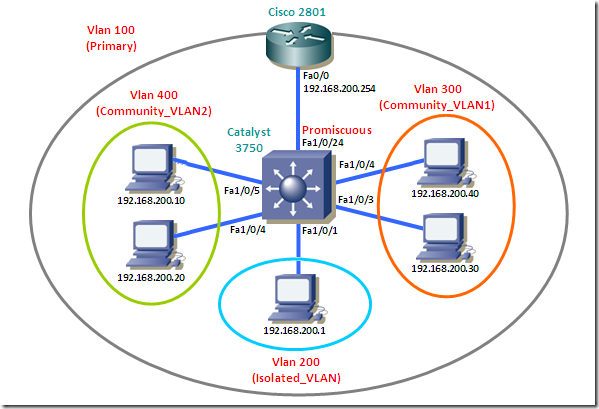

Anteriormente publicamos um post sobre PVLAN, que descrevia os conceitos deste recurso. Agora será mostrada uma configuração básica, usando 5 estações de trabalho, 1 router Cisco 2801 e um switch Cisco Catalyst 3750. Abaixo está a topologia proposta para esta configuração.

Nesta configuração, a subrede 192.168.200.0/24 será segmentada em 3 subdomínios, identificados pelas PVLANs 200, 300 e 400, e a PVLAN 100 como primária:

VLAN 100: PVLAN primária das PVLANs 200, 300 e 400.

VLAN 200: PVLAN secundária do tipo isolada. A esta estará conectado o host 192.168.200.1 (Fa1/0/1).

VLAN 300: PVLAN secundária do tipo comunidade. A esta estarão conectados os hosts 192.168.200.30 (Fa1/0/3) e 192.168.200.40 (Fa1/0/2).

VLAN 400: PVLAN secundária do tipo comunidade. A esta estarão conectados os hosts 192.168.200.10 Fa1/0/5) e 192.168.200.20 (Fa1/0/4).

O Cisco router 2801 (192.168.200.254), estará conectado a porta promíscua Fa1/0/24, pois será o gateway da rede.

Configuração do switch 3750:

!- O VTP não suporta PVLANs, portando o switch deve

!- operar em modo transparente

vtp mode transparent

!

!- Criando a PVLAN 200

vlan 200

name Isolated_VLAN

!- Definindo a PVLAN como tipo isolated

private-vlan isolated

!- Para que alterações ou criações de VLANs entrem

!- em vigor, é necessário sair do modo de configuração

!- de VLANs com o comando ‘exit’

exit

!

!- Criando a PVLAN 300

vlan 300

name Community_VLAN1

!- Definindo a PVLAN como tipo community

private-vlan community

exit

!

!- Criando a PVLAN 400

vlan 400

!- Os nomes das VLANs não podem se repetir

name Community_VLAN2

!- Definindo a PVLAN como tipo community

private-vlan community

exit

!

!- Criando a PVAN 100

vlan 100

name Primary_VLAN

!- Definindo como PVLAN primária

private-vlan primary

!- Associando as PVLANs secundárias; obs.: as secundárias

!- foram criadas primeiro, pois a associação a primária só

!- ocorre se as VLANs estiverem criadas

private-vlan association add 200,300,400

exit

!

!- Os comandos seguintes associarão as interfaces ás suas

!- respectivas VLANs. No modo de configuração de interface,

!- definimos a PVLAN primária e a secundária

!

interface FastEthernet1/0/1

!- Associando a PVLAN 100 como primária e 200 como secundária

switchport private-vlan host-association 100 200

!- Definindo a interface como conexão a um host (ex.: notebook)

switchport mode private-vlan host

!- Por ser porta de acesso, a podemos configurar o portfast

spanning-tree portfast

!

interface range FastEthernet1/0/2 – 3

!- Associando a PVLAN 100 como primária e 300 como secundária

switchport private-vlan host-association 100 300

switchport mode private-vlan host

spanning-tree portfast

!

interface range FastEthernet1/0/4 – 5

!- Associando a PVLAN 100 como primária e 400 como secundária

switchport private-vlan host-association 100 400

switchport mode private-vlan host

spanning-tree portfast

!

!- Agora a configuração da interface Fa1/0/24, a qual se

!- conectará o gateway 192.168.200.254

!

interface FastEthernet1/0/24

!- Mapeando a porta promíscua a PVLAN primária 100 e

!- as respectivas secundárias

switchport private-vlan mapping 100 200,300,400

switchport mode private-vlan promiscuous

Para verificar a configuração, podem ser usados os comandos ‘show vlan private-vlan’ e ‘show vlan private-vlan type’. Mais informações sobre PVLANs podem ser encontrados no site da Cisco e no post anterior. Para saber se o IOS que você usa ou se a plataforma que você usa suporta PVLANs, consulte o Feature Navigator da Cisco.

Obs.: o IOS usado neste laboratório foi ‘c3750-advipservicesk9-mz.122-44.SE.bin’.

Qualquer dúvida, mande comentários.

Espero ter ajudado. Até breve!

Olá Rafael, essa lab foi com equipamentos reais, ou emulador?

Foram utilizados equipamentos reais.

Artigo muito bom, parabéns pelos detalhes cobertos na explicação.

Abs