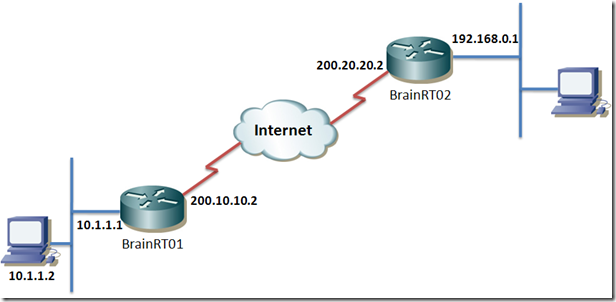

Continuando nossa série de posts sobre VPN IPSec, segue um exemplo da configuração passo-a-passo de uma Site-to-Site VPN, usando a CLI de 2 Cisco Routers, modelo 1721. O objetivo deste cenário é possibilitar o tráfego seguro (criptografado) entre as redes 10.1.1.0/24 e 192.168.0.0/24.

Topologia:

Configuração do BrainRT01

! Primeiramente configuraremos os parâmetros ISAKMP

BrainRT01#conf t

! O número 1 é apenas o identificador da política (podemos ter mais que uma)

BrainRT01(config)#crypto isakmp policy 1

! Método de autenticação

BrainRT01(config-isakmp)#authentication pre-share

! Algoritmo de hash SHA (neste exemplo)

BrainRT01(config-isakmp)#hash sha

! Algoritmo de criptografia; neste caso, AES-128

BrainRT01(config-isakmp)#encryption aes 128

! Troca de chaves Diffie-Hellman

BrainRT01(config-isakmp)#group 2

! Tempo de vida do Security Association em segundos

BrainRT01(config-isakmp)#lifetime 86400

BrainRT01(config-isakmp)#exit

! Chave compartilhada para comunicação com o outro peer

BrainRT01(config)#crypto isakmp key Brainwork address 200.20.20.2

BrainRT01(config)#exit

! Definição dos parâmetros IKE fase 2

BrainRT01#conf t

! Criando o transform-set, onde são definidos os parâmetros usados pelo túnel IPSec, sendo ESP-AES para criptografia

! e ESP-SHA-HMAC para hash (MYSET é o nome do transform-set)

BrainRT01(config)#crypto ipsec transform-set MYSET esp-aes esp-sha-hmac

BrainRT01(cfg-crypto-trans)#exit

! ACL definindo qual será o tráfego protegido pelo túnel IPSec

BrainRT01(config)#access-list 101 permit ip 10.1.1.0 0.0.0.255 192.168.0.0 0.0.0.255

! Criando o Crypto Map, que é o agrupamento das regras para construção do túnel (BrainRT01_to_BrainRT02 é o nome

! do crypto map e 10 é o identificador)

BrainRT01(config)#crypto map BrainRT01_to_BrainRT02 10 ipsec-isakmp

! Dentro dele, apontamos o peer remoto

BrainRT01(config-crypto-map)#set peer 200.20.20.2

! Aplicamos a ACL…

BrainRT01(config-crypto-map)#match address 101

! … e o Transform Set

BrainRT01(config-crypto-map)#set transform-set MYSET

BrainRT01(config-crypto-map)#exit

BrainRT01(config)#

! Aplicando na interface WAN de BrainRT01

BrainRT01(config)#interface Serial0

BrainRT01(config-if)#crypto map BrainRT01_to_BrainRT02

*Mar 1 01:14:25.519: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

BrainRT01(config-if)#exit

BrainRT01(config)#

Importante: As configurações acima postadas, devem ser aplicadas em BrainRT02 da mesma forma. As principais alterações serão nas regras da ACL e nos parâmetros que apontam BrainRT01 como peer IPSec.

Agora devemos conferir o resultado de nossa configuração. Seguem alguns comandos úteis para verificarmos o status de nosso trabalho, ou seja, o túnel IPSec “Up”:

BrainRT01#show crypto engine connections active

ID Interface IP-Address State Algorithm Encrypt Decrypt

1 Serial0 200.10.10.2 set HMAC_SHA+AES_CBC 0 0

2001 Serial0 200.10.10.2 set AES+SHA 0 208

2002 Serial0 200.10.10.2 set AES+SHA 207 0

BrainRT01#

BrainRT01#show crypto session

Crypto session current status

Interface: Serial0

Session status: UP-ACTIVE

Peer: 200.20.20.2 port 500

IKE SA: local 200.10.10.2/500 remote 200.20.20.2/500 Active

IPSEC FLOW: permit ip 10.1.1.0/255.255.255.0 192.168.0.0/255.255.255.0

Active SAs: 2, origin: crypto map

BrainRT01#

Espero que ajude. Até breve!

Interessante!

Parabéns pelo post. Espero que tenhamos outros em breve.

Post bastante esclarecedor.

Na nuvem vc usou o que?

usou ospf? rip?

Na nuvem não tem nenhuma rota. Apenas no BrainRT01 e BrainRT02 temos uma rota default para o IP que está na nuvem.

Ficou bem legal os posts….ajudou bastante!!

Abç

bem esclarecedor li os 3 pots sobre me ajudou inclusive, to recebendo vpn conection down ainda mas deve ser pq to me batendo com as acl

Olá, André,

E como ficaria se um dos dois lados tivessem o mesmo ip de lan? Por exemplo a rede 192.168.0.0/24 na lan do router BrainRT01; ainda sim seria possível fechar a VPN?

Olá Kleber,

sim é possível. Neste caso você teria que fazer NAT para traduzir o endereço antes de enviar para o túnel.