O GRE – Generic Routing Encapsulation é um protocolo de tunelamento sugerido pela Cisco em 1994 que permite o encapsulamento de uma variedade de outros protocolos. No entanto ele só foi “padronizado” em 2000, inclusive com a participação de outros fabricantes. Com ele é possível criar um link ponto a ponto virtual entre roteadores Cisco.

A grande vantagem do tunelamento GRE é permitir o tráfego de protocolos em cenários onde normalmente não seria possível. Justamente por esta propriedade o GRE é muito utilizado em conjunto com protocolos de roteamento.

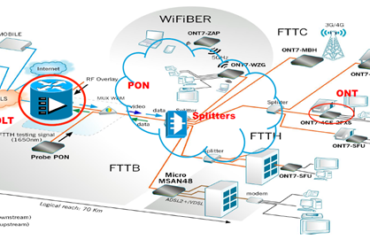

Exemplo:

No cenário acima os roteadores BrainRT01 e BrainRT02 estão em sites distintos, e têm apenas acesso a Internet. Com a configuração do Túnel GRE os roteadores passam a se enxergar como se tivessem diretamente conectados.

Configuração BrainRT01:

interface Tunnel0

ip address 1.1.1.1 255.255.255.252

tunnel source Serial0/0

tunnel destination 200.2.2.2Configuração BrainRT02:

interface Tunnel0

ip address 1.1.1.2 255.255.255.252

tunnel source Serial0/0

tunnel destination 200.1.1.2

Neste caso, para que um host na LAN do roteador BrainRT01 comunique-se com um host na LAN do BrainRT01, precisaríamos apenas de uma rota.

Configuração BrainRT01:

ip route 10.2.2.0 255.255.255.0 1.1.1.2Configuração BrainRT02:

ip route 10.1.1.0 255.255.255.0 1.1.1.1

Como mencionado acima, outra opção seria a utilização de um protocolo de roteamento dinâmico, que neste caso funcionaria normalmente.

Observe que no caso do GRE é feito apenas o encapsulamento, de forma que não há nenhuma proteção aos dados trafegados. Para isso seria necessário a utilização do IPSEC, ou qualquer outro protocolo para criptografar as informações.

Mais informações:

http://en.wikipedia.org/wiki/Generic_Routing_Encapsulation

http://www.cisco.com/en/US/partner/tech/tk827/tk369/tech_tech_notes_list.html

Até a próxima.

Só uma Duvida nesse caso para o tunnel ficar up / up deve haver rota padrão ou em BrainRT01: apontando para o roteador que está na nuvem 200.1.1.1, assim como BrainRT02 200.2.2.1. está correto ?

Exatamente Leandro.

Muito Obrigado André.

Os Roteadores na Nuvem têm uma configuração especifica? Estou tentando no Packet Tracer

O roteador da direita (na nuvem) tem o roteador da esquerda como default gateway, e o vice-versa.

André, uma dúvida.

O GRE usa apenas pacotes multicast para se comunicar? como é possível proteger o GRE com o IPsec sendo que ele utiliza pacotes unicast?

Olá Lucas,

Na verdade o GRE utiliza pacotes unicast para se comunicar, no caso de tráfegos multicast (protocolos de roteamento e vídeo por exemplo) o recomendado é que você utilize o GRE para encapsular este tráfego (tornando assim o mesmo em unicast) e depois o proteja com o IPSec (que não tem suporte à multicast).

Espero ter esclarecido sua dúvida.

Abs,

Leandro Oliveira

Lucas,

É como o Leandro falou.

O GRE permite tráfego multicast, não que ele use apenas multicast.

UMA DUVIDA: EM UMA REDE OSPF EU NAO CONSIGO APLICARO O IPSEC NORMALMENTE.. ACREDITO PELO FATO DE OSPF SER MULTICAST E IPSEC UNICAST…QUERIA SABER SE TEM ALGUM METODO DE APLICAR UM TUNEL IPSEC NUMA REDE OSPF

Com certeza. E o GRE é que vai permitir isso.

Você precisa criar tuneis GRE e então criptografar o túnel.

Desta forma o tráfego OSFP (multicast) vai conseguir passar pelo túnel GRE, que vai estar criptografado pelo IPSec.