Atendendo a grande procura que tivemos para o tópico sobre a configuração inicial de um IPS, resolvi postar um resumo que fiz na época que estava estudando para a prova de IPS. Este conteúdo foi escrito com base no material de estudo que utilizei (para IPS appliance), mas em linhas gerais é a mesma coisa para os módulos IPS (para roteador e ASA) e para o IOS IPS.

Seguindo a linha do blog, este conteúdo é focado em dispositivos Cisco, mas parte da teoria pode servir para equipamentos de outros fabricantes.

IPS/IDS

Como sabemos o IDS – Intrusion Detection System é uma ferramenta de detecção de atividades suspeitas na rede. O IDS apenas monitora e loga as informações, permitindo que o administrador decida como parar o ataque. Trabalha em modo promíscuo, recebendo uma cópia do tráfego.

O IPS – Intrusion Prevention System é uma ferramenta para detecção e prevenção de atividades suspeitas na rede. É a evolução do IDS e pode ser configurado para que ao perceber a “invasão” uma ação seja tomada (gerar uma alerta, bloquear o atacante, dropar o pacote…). Deve ficar inline na rede.

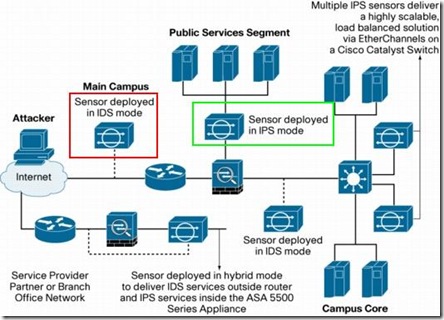

Hoje normalmente o mesmo equipamento pode atuar como IPS ou IDS, dependendo apenas da configuração aplicada e como ele esta conectado a rede.

Observe na figura acima: O IPS (com o destaque verde) está “na linha” por onde o tráfego passa (tem duas interfaces conectadas). Já o IDS (destacado em vermelho) tem apenas uma interface conectada, e o tráfego deve ser espelhado para ele.

Sensor

No caso da Cisco, quando falamos IPS estamos nos referindo ao hardware, normalmente. Quem faz a verificação do tráfego, de fato, é o sensor.

Podemos imaginar o sensor como a parte do software que faz a análise dos pacotes, com base nas assinaturas. Ele é composto por uma instancia de assinaturas (sig), uma instancia de regras (rules) e uma instancia do Anomaly Detection (ad). Assim todos eles, bem como as interfaces, devem ser associados ao sensor.

Por padrão o IPS vem com o vs0 (virtual sensor 0), e este não pode ser deletado. A ele está associado o sig0 (instancia de assinatura 0), rules0 (instancia de regras 0) e ad0 (instancia 0 do Anomaly Detection).

O processamento do tráfego é virtualizado, de forma que você pode ter no mesmo IPS vários virtuais sensores. Podemos ter, por exemplo, o vs0 onde temos a interfaces G0/1 associada e o sensor trabalhando em modo promíscuo, e ter também o vs1, onde associamos as interfaces G0/2 e G0/3 para trabalhar em modo inline. Com isso teríamos um IPS monitorando duas partes da rede de forma independente, como se fossem dois IPSs.

Até 4 virtuais sensores podem ser criados em um IPS.

Assinaturas

As assinaturas são um grupo de regras que o sensor utiliza para identificar uma atividade invasiva. O sensor verifica os pacotes utilizando as assinaturas, e assim identifica os ataques conhecidos. Para cada novo ataque é criada uma nova assinatura.

Por padrão as assinaturas mais importantes (ou as que causam mais danos) vêm habilitadas, e o restante pode ser habilitado ou não, dependendo da necessidade.

As assinaturas que vêm configuradas no IPS são chamadas assinaturas default. Também temos as custom signatures, que são as assinaturas criadas pelo administrador e as Tuned Signatures, que são as assinaturas default editadas.

As assinaturas padrões (que são mais de 1500) não podem ser deletadas ou renomeadas e para criar uma Custom Signature é possível utilizar o wizard.

As assinaturas podem ser configuradas para tomarem as seguintes ações: dropar o pacote, produzir um alerta, logar o IP de quem está atacando, da vítima ou ambos, bloquear a conexão ou um host especificamente, fazer notificação via SNMP ou ainda terminar a sessão TCP entre o atacante e o atacado. No entanto, algumas dessas ações podem ser configuradas apenas quando o sensor está atuando em modo inline (IPS).

Signature Engine

Um Signature Engine é um grupo de assinaturas, feito de acordo com as características das assinaturas. Atomic, Flood, Meta, Normalizar, Service, State, String, Sweep, Traffic, Troajan e AIC são os Signature Engines existentes.

Tipos de interfaces

Temos dois tipos de interfaces em um IPS: Command and Control e Monitoring Interfaces.

Cada IPS tem apenas uma interface do tipo Command and Control. Esta interface deve ser endereçada e é utilizada para gerenciar o equipamento. Vem habilitada por padrão e é dedicada para gerencia.

As Monitoring Interface são as interfaces utilizadas para analisar o tráfego. Vêm desabilitadas por padrão e podem ser configuradas para trabalhar em quatro modos: Promíscuos, Inline Interface, Inline VLAN Pair e VLAN Group. Estas interfaces devem ser associadas a um Virtual Sensor.

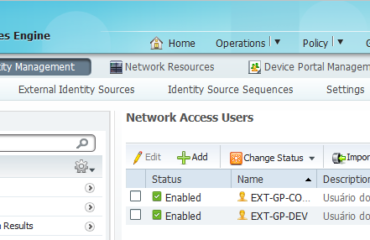

Tipos de contas

Existem 4 tipos de contas no IPS. Quando um usuário é criado ele deve ser associado a um destes tipos de conta.

Administrator: Nível máximo de privilégio. Um usuário deste tipo tem acesso total a todas as áreas de configuração e monitoração. Pode visualizar e alterar as configurações.

Operator: Nível intermediário de privilégio. Pode fazer o tunning das assinaturas, gerenciar dispositivos bloqueados e mudar sua própria senha. Pode também visualizar as configurações e eventos.

Viewer: Conta com o menor nível de privilégio. Pode ver a configuração e eventos gerados, mas não tem direito a alterar nada.

Service: Conta especial, que permite acessar o sistema operacional (Linux) do IPS. É o acesso root. Não devem ser feitas alterações no IPS através dessa conta sem a supervisão do TAC. Apenas um usuário service pode existir por vez, e é normalmente utilizado para troubleshooting.

Em breve postarei a parte 2.

Até a próxima.

Onde está a parte 2 amigo? Não encontrei pela busca.

Pode acessar no link abaixo.

http://brainwork.com.br/blog/2009/05/11/outras-features-do-ips-cisco-parte-2/

Bacana teu artigo. Consegui melhorar meu entendimento sobre o assunto.