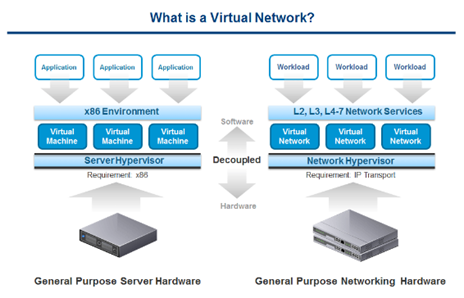

O VMware NSX é uma plataforma de virtualização de redes que segue o mesmo modelo já usado para a virtualização de servidores.

Com a virtualização de servidores, uma camada de abstração de software (hypervisor) reproduz os atributos de um servidor físico (CPU, RAM, disco, NIC) em software. Da mesma forma, na virtualização de rede, o equivalente funcional de um hypervisor reproduz o conjunto de serviços de rede (switching, roteamento, firewall, QoS e balanceamento de carga) em software.

Como resultado, estes serviços podem ser criados e fornecidos rapidamente, sem a necessidade de alterações no mundo físico.

O NSX é uma solução incrível para data centers e provedores de nuvem, mas mesmo ambientes mais simples podem tirar proveito desta solução (ainda que no início possa parecer confuso).

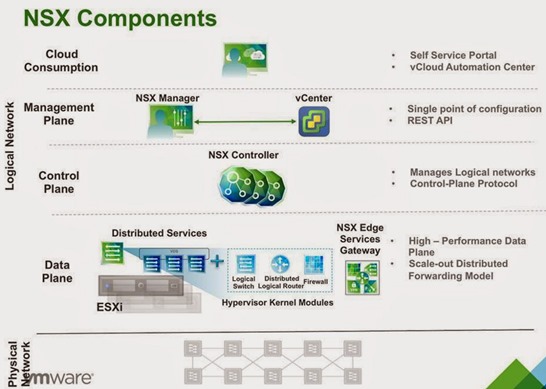

Componentes do NSX

O NSX possui uma arquitetura onde o plano de gerência, controle e dados são separados, com componentes específicos para cada função.

-

Management Plane: O NSX Manager é o responsável pelo management plane na solução NSX. O NSX Manager é fornecido como um appliance virtual (instalável em VMware ESX), e fornece a interface para o gerenciamento da solução. Também permite integrações através de APIs. Ele é registrado ao vCenter no modelo um-para-um (um NSX Manager é registrado a um vCenter), e a configuração da rede virtual é feita por meio do dele (integrado ao vCenter). Podemos fazer uma analogia do NSX Manager com o Cisco Prime Infrasctrucuture.

-

Control Plane: O NSX Controller é o sistema de gestão para as funções de switching e roteamento (Control Plane). De forma centralizada, mantém informações sobre todos os hosts, VXLANs e roteadores distribuídos. É como um módulo supervisor em chassi, e o tráfego não passa por ele. Pode trabalhar nos modos Unicast, Multicast e Hibrido, e para termos alta disponibilidade e escala, o NXS Controller dever ser instalado em um cluster de três nós. O cluster tem funções de API provider, Persistence server, Switch manager, Logical manager e Directory server. Para cada uma destas funções temos um master controller no cluster. Em caso de falha o cluster elege outro master controller para a função afetada.

-

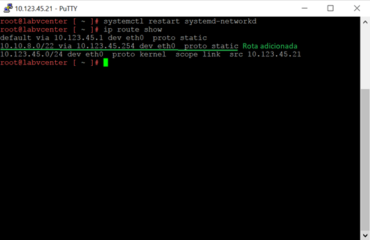

Data Plane: O plano de dados (onde o tráfego passa de fato) consiste do NSX vSwitch, que se baseia no vSphere Distributed Switch (VDS) com componentes adicionais para habilitar serviços (ESG e DLR, veja abaixo). NSX kernel module, userspace agents, configuration files, e install scripts são empacotados em VIBs e rodam no kernel da hypervisor para fornecer serviços como VXLAN bridging, distributed routing e logical firewall.

-

Consumption Plataform: O NSX pode ser “consumido” diretamente do NSX Manager, mas também é possível fazer integrações com outras plataformas de gerência, através de REST APIs, permitindo a automação de procedimentos e a criação de portais customizado para os administradores/operadores/clientes.

NSX Edge

O NSX Edge é o elemento virtual de rede. Podemos criar um NSX Edge do tipo Edge Service Gateway (ESG) ou Distribuited Logical Router (DLR).

Usamos o ESG para prover serviços como firewall, NAT, DHCP, VPN e load-balancing. Ele é uma máquina virtual com até 10 interfaces (uplink e internal).

Já o DLR é utilizado para prover roteamento leste-oeste distribuído. Com o DLR máquinas virtuais que estão no mesmo host mas em redes diferentes, podem se comunicar sem precisar ir até um roteador tradicional, por exemplo. Um DLR pode ter 8 interfaces uplinks e mil interfaces internas.

O control plane do DLR é fornecido pelo DLR virtual appliance (VM de controle). Esta VM suporta os protocolos de roteamento dinâmicos (BGP e OSPF), troca de updates de roteamento e se comunica com o NSX Manager e o cluster NSX Controller. Para alta disponibilidade podemos ter um par de DLR (duas máquinas virtuais funcionando no modo ativo-standby).

Já o data plane fica por conta do DLR Kernel Module (VIBs), que é instalados nos hosts ESXs que fazem parte do domínio NSX.

Os módulos do kernel são similares às line cards de um chassis modular e têm uma RIB – Routing Information Base (também conhecida como tabela de roteamento) que é recebida do controller cluster. As funções de route e ARP lookup são executadas nos módulos kernels, que são equipados com interfaces lógicas (chamadas LIFS) que proveem ligação com os diferentes switches lógicos. Cada LIF tem um endereço IP que representa o gateway padrão para o segmento L2 lógico a qual ela está conectada e um endereço vMAC. O endereço IP é único para cada LIF, enquanto o mesmo vMAC é atribuído a todas as LIFS definidas.

Mais informações nos links abaixo:

Até a próxima.

Opa! Que legal ver conteúdo de VMware, SDN aqui no Blog! Parabéns!

Quero compartilhar com vocês um post que escrevi no meu blog sobre virtualização sobre um curso de Network Virtualization Fundamentals totalmente FREE (as in Beer). Fica ai o link!

http://homelaber.com.br/curso-vmware-gratis-network-virtualization-fundamentals-2016/

Abração!

VC

Ótima dica!